功能

放心地检测威胁

利用 Google 精选的检测查找最新威胁,并将其与 MITRE ATT&CK 对应起来。

简化使用 YARA-L 编写的检测以构建自定义内容。

通过访问来自实用威胁情报的有关威胁行为者和活动的丰富上下文,自动呈现发现结果并确定其优先顺序。

通过攻击面管理集成,识别攻击者可访问、可潜在利用的入口点,并优先进行修复。

通过触手可及的数据洞见进行调查

利用调查视图、可视化、威胁情报数据分析和用户别名,分析实时活动。

调查触手可及的完整背景,包括异常资产和网域情况等。

以“Google 搜索”的速度快如闪电地搜索 PB 级数据。

借助独特的以威胁为中心的案例管理功能,管理工作、确定工作优先级并分配工作。

在整个 TDIR 工作流中,通过统一的体验在案例、提醒、实体和检测之间无缝转换。

快速精准地响应

借助功能齐全且直观的 playbook 构建器和 300 多项集成,提高响应的一致性,并自动执行重复性任务。

与其他分析师、服务提供商和其他利益相关方轻松协作处理每个案例。

利用实用威胁情报将情报转化为行动

利用 Google、Mandiant 和 VirusTotal 的情报自动发现潜在威胁。

根据 Mandiant 的一线情报获取潜在活跃漏洞的早期警告信号。

根据丰富的 Google 威胁情报持续分析 12 月的热数据,确保新情报与新注入的数据以及旧数据相匹配。

利用生成式 AI 提升工作效率

以 Google 的规模和速度运维

通过亚秒级搜索,关联 PB 级的遥测数据,获取可作为行动依据的威胁信息。

利用 Google Cloud 的全球级规模快速安全地注入所有相关的安全遥测数据。

默认情况下将数据保留 12 个月,让您的团队或 Mandiant 专家能够进行 IoC 追溯匹配和威胁搜寻。

自动解析日志文件,为您的安全团队提供正确的数据和上下文,并减少解析器创建和维护的重复劳动。

在专家的帮助下提升团队实力

与 Mandiant 精英威胁猎人合作,利用先进技术和您的 Google Security Operations 数据顺畅地搜寻隐藏的攻击者。

借助 MITRE ATT&CK® 框架,您可以全面了解信息,获得富有实用价值的分析洞见,了解我们的专业猎手寻找的信息、寻找的方式和位置以及发现的信息。

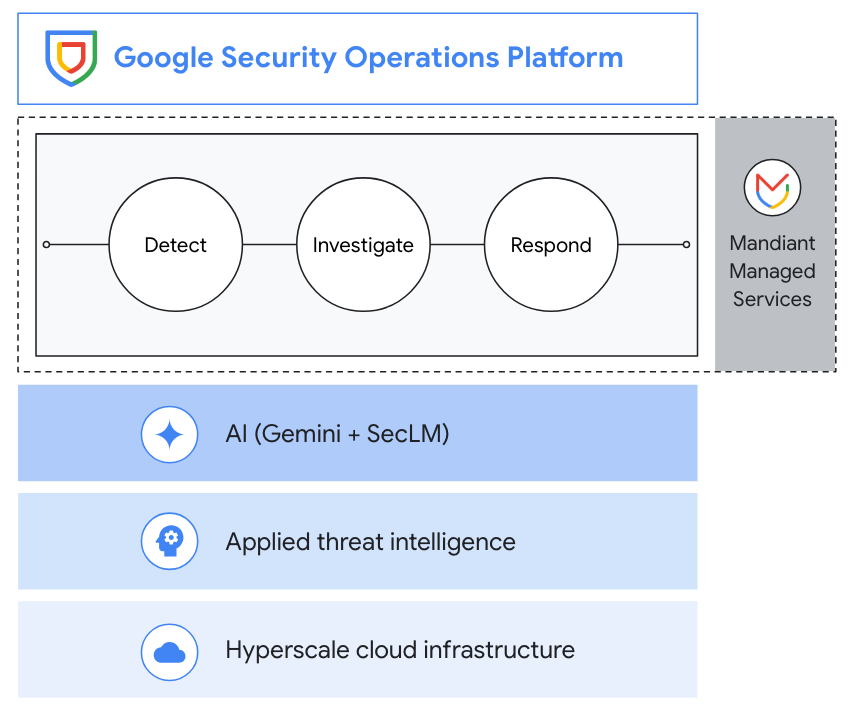

工作方式

Google Security Operations 跨 SIEM、SOAR 和威胁情报提供统一的体验,可改善检测、调查和响应。收集安全遥测数据、应用威胁情报来识别高优先级威胁,并通过策略方案自动化、案例管理和协作来触发响应。

Google Security Operations 跨 SIEM、SOAR 和威胁情报提供统一的体验,可改善检测、调查和响应。收集安全遥测数据、应用威胁情报来识别高优先级威胁,并通过策略方案自动化、案例管理和协作来触发响应。

常见用途

SOC 现代化改造

教程、快速入门和实验

SIEM 增强

教程、快速入门和实验

Google Cloud Cybershield™

教程、快速入门和实验

价格

| 关于 Google Security Operations 价格 | Google Security Operations 以软件包形式提供,并且基于注入。保留 1 年的安全遥测数据,无需额外付费。 | |

|---|---|---|

| 软件包类型 | 包含的功能 | 价格 |

标准 | 基本 SIEM 和 SOAR 功能 包括以下核心功能:数据注入、威胁检测、利用 12 个月的热数据保留期进行调查和响应,可以完整访问我们的 700 多个解析器和 300 多个 SOAR 集成以及 1 个具有远程代理的环境。 此套餐的检测引擎支持最多 1,000 个单事件规则和 75 个多事件规则。 威胁情报 自带威胁情报 Feed。 | 联系销售人员咨询价格 |

Enterprise | 包含标准套餐中的所有功能,此外还包含: 基本 SIEM 和 SOAR 功能 通过远程代理和支持最多 2,000 个单事件和 125 个多事件规则的检测引擎,扩展对无限环境的支持。 UEBA 使用 YARA-L 为您自己的用户和实体行为分析创建规则,并获得风险信息中心以及开箱即用的用户和实体行为风格检测。 威胁情报 增加了精选的丰富开源情报,可用于过滤、检测、调查上下文和追溯搜寻。丰富的开源情报包括 Google 安全浏览、远程访问、良性和 OSINT 威胁关联。 Google 精选的检测 访问由 Google 专家维护的开箱即用检测,涵盖本地和云威胁。 Gemini in Security Operations 利用 AI 将工作效率提升至新的高度。Gemini in Security Operations 提供自然语言、交互式调查助手、情境化摘要、推荐的响应措施以及检测和 playbook 创建。 | 联系销售人员咨询价格 |

企业 Plus 版 | 包含企业套餐中的所有功能,此外还包含: 基本 SIEM 和 SOAR 功能 扩展的检测引擎支持最多 3,500 条单事件规则和 200 条多事件规则。 实用威胁情报 完全访问 Google Threat Intelligence(包括 Mandiant、VirusTotal 和 Google 威胁情报),包括从活跃的 Mandiant 突发事件响应互动收集的情报。 除了独特的来源之外,应用威胁情报还提供 IoC 匹配的交钥匙优先级排序,并考虑到每个客户独特环境基于机器学习的优先级排序。我们还将超越 IoC,将 TTP 纳入其中,以了解攻击者的行为和操作方式。 Google 精选的检测 根据 Mandiant 的主要研究和在活跃突发事件响应互动中看到的前线威胁,额外访问新兴威胁检测。 BigQuery UDM 存储 免费存储 Google SecOps 数据的 BigQuery 导出,最长可达保留期限(默认为 12 个月)。 | 联系销售人员咨询价格 |

关于 Google Security Operations 价格

Google Security Operations 以软件包形式提供,并且基于注入。保留 1 年的安全遥测数据,无需额外付费。

标准

基本 SIEM 和 SOAR 功能

包括以下核心功能:数据注入、威胁检测、利用 12 个月的热数据保留期进行调查和响应,可以完整访问我们的 700 多个解析器和 300 多个 SOAR 集成以及 1 个具有远程代理的环境。

此套餐的检测引擎支持最多 1,000 个单事件规则和 75 个多事件规则。

威胁情报

自带威胁情报 Feed。

联系销售人员咨询价格

Enterprise

包含标准套餐中的所有功能,此外还包含:

基本 SIEM 和 SOAR 功能

通过远程代理和支持最多 2,000 个单事件和 125 个多事件规则的检测引擎,扩展对无限环境的支持。

UEBA

使用 YARA-L 为您自己的用户和实体行为分析创建规则,并获得风险信息中心以及开箱即用的用户和实体行为风格检测。

威胁情报

增加了精选的丰富开源情报,可用于过滤、检测、调查上下文和追溯搜寻。丰富的开源情报包括 Google 安全浏览、远程访问、良性和 OSINT 威胁关联。

Google 精选的检测

访问由 Google 专家维护的开箱即用检测,涵盖本地和云威胁。

Gemini in Security Operations

利用 AI 将工作效率提升至新的高度。Gemini in Security Operations 提供自然语言、交互式调查助手、情境化摘要、推荐的响应措施以及检测和 playbook 创建。

联系销售人员咨询价格

企业 Plus 版

包含企业套餐中的所有功能,此外还包含:

基本 SIEM 和 SOAR 功能

扩展的检测引擎支持最多 3,500 条单事件规则和 200 条多事件规则。

实用威胁情报

完全访问 Google Threat Intelligence(包括 Mandiant、VirusTotal 和 Google 威胁情报),包括从活跃的 Mandiant 突发事件响应互动收集的情报。

除了独特的来源之外,应用威胁情报还提供 IoC 匹配的交钥匙优先级排序,并考虑到每个客户独特环境基于机器学习的优先级排序。我们还将超越 IoC,将 TTP 纳入其中,以了解攻击者的行为和操作方式。

Google 精选的检测

根据 Mandiant 的主要研究和在活跃突发事件响应互动中看到的前线威胁,额外访问新兴威胁检测。

BigQuery UDM 存储

免费存储 Google SecOps 数据的 BigQuery 导出,最长可达保留期限(默认为 12 个月)。

联系销售人员咨询价格

了解 Google Security Operations 有什么作用

“我们的 SOC 和分析师能够确定工作的优先级,并给予所需关注”

“[Google SecOps] 是一个强大的平台,使客户能够大批量注入任何类型的数据”

加入 Google Cloud 安全社区

了解 Google Security Operations 的技术方面

刚开始接触 Google Security Operations?

业务用例

了解同类组织如何利用 Google Security Operations 来削减成本、提高投资回报率并推动创新

IDC 研究:客户表示 Google Security Operations 的投资回报率高达 407%

数十亿美元汽车公司的首席信息安全官

“我们的信息安全团队使用 Google Security Operations 可以更快地处理问题,但他们也会发现更多问题。真正的问题是,‘与我的旧平台相比,作为首席信息安全官的我在使用 Google Security Operations 时能获得多高的安全感?’,我的感受是提升了 100 倍。”

阅读研究报告深受世界各地安全团队的信任和喜爱

“我们现在可以使用自然语言搜索来查询大量数据。我们估计,这将使我们转换、合成数据以及生成数据洞见的能力提升至原来的 10 倍。”- Dennis McDonald,Jack Henry 首席信息安全官

“我们拥有与 Google Security Operations 平台高度集成的威胁情报高级功能。编排功能使我们能够丰富数据并为数据提供更多上下文信息,因此我们的 SOC 和分析师可以确定该项工作的优先级,并分配适当的注意力。”- Bashar Abouseido,Charles Schwab 首席信息安全官

“迁移到 Google Security Operations 后,我们能够将检测时间和调查时间从 2 小时缩短到大约 15 分钟到 30 分钟。借助于它,安全运维分析师不再将时间花在不同的工具上,而是用来执行其工作职能,从而能够处理更高级的工作流。”- Hector Peña,Apex FinTech Solutions 信息安全高级总监

常见问题解答

Google Security Operations 仅与 Google Cloud 相关吗?

否。Google SecOps 会注入并分析来自整个环境(包括本地和所有主要云服务提供商)的安全遥测数据,以帮助您检测、调查和应对组织中的网络威胁。请查看支持的日志类型和解析器的完整列表。

我可以为 Google Security Operations 自带威胁情报 Feed 吗?

符合。您可以将任何威胁情报 Feed 与 Google SecOps 集成。请注意,只有 Google 的威胁情报 Feed 支持自动应用威胁情报以进行威胁检测。

Google Security Operations 是否支持特定区域的数据驻留?

符合。您可在此处找到可用区域的完整列表。