Käynnistyslevyn suojauskäytännön hallinta Apple siliconilla varustetussa Macissa

Yleiskatsaus

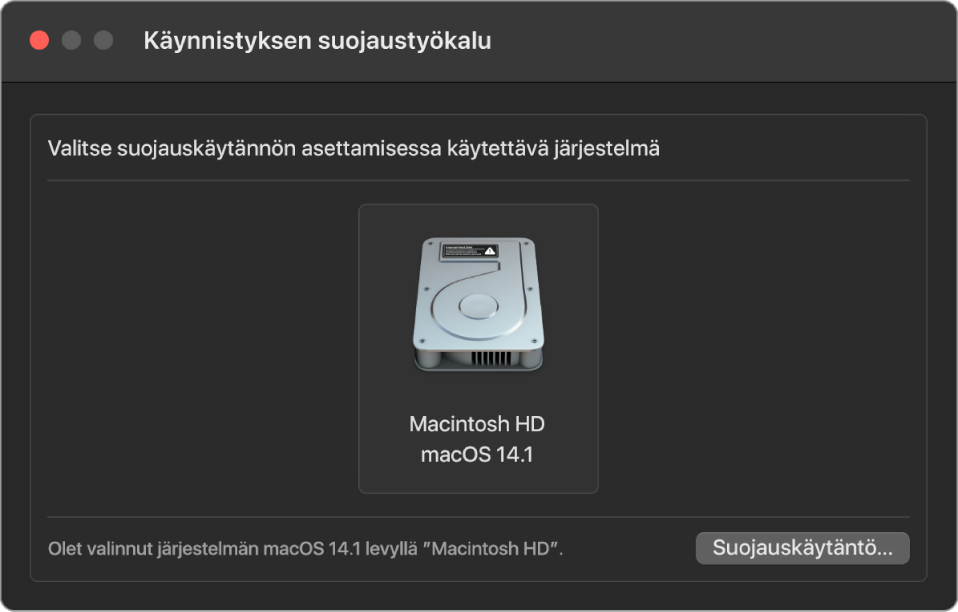

Toisin kuin Intel-pohjaisessa Macissa, Apple siliconilla varustetussa Macissa on erilliset suojauskäytännöt jokaiselle asennetulle käyttöjärjestelmälle. Tämä tarkoittaa, että samassa Macissa tuetaan useita erillisiä macOS-asennuksia, joissa voidaan käyttää eri versioita ja eri tietoturvakäytäntöjä. Tämän vuoksi Käynnistyksen suojaustyökaluun on lisätty käyttöjärjestelmän valitsin.

Apple siliconilla varustetussa Macissa Järjestelmän suojaustyökalu kertoo käyttäjän määrittämän macOS:n suojauksen kokonaistilan, kuten kernelin laajennusten käynnistyksen tai järjestelmän eheyden suojauksen määritykset. Mikäli suojausasetuksen muuttaminen heikentäisi suojausta merkittävästi tai helpottaisi järjestelmän vaarantumista, käyttäjien täytyy siirtyä recoveryOS:ään pitämällä virtapainiketta painettuna (jotta haittaohjelmat eivät voi antaa tätä signaalia vaan ainoastaan laitteen luona fyysisesti oleva ihminen voi tehdä sen), jotta muutoksen voi tehdä. Tämän vuoksi Apple silicon ‑pohjainen Mac ei myöskään vaadi (eikä tue) laiteohjelmiston salasanaa, koska kaikki kriittiset muutokset ovat jo käyttäjän valtuutuksen takana. Jos haluat lisätietoja järjestelmän eheyden suojauksesta, katso Järjestelmän eheyden suojaus.

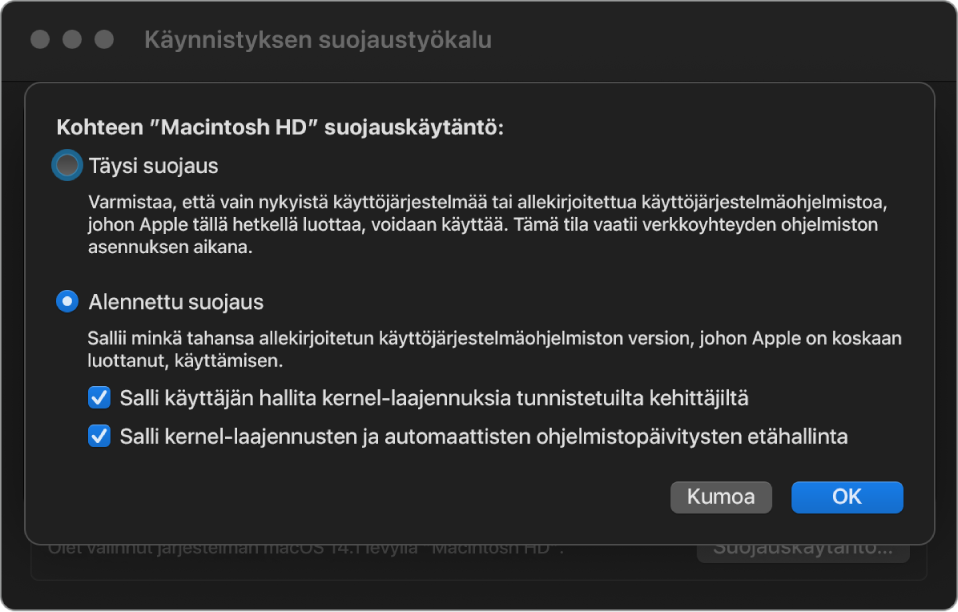

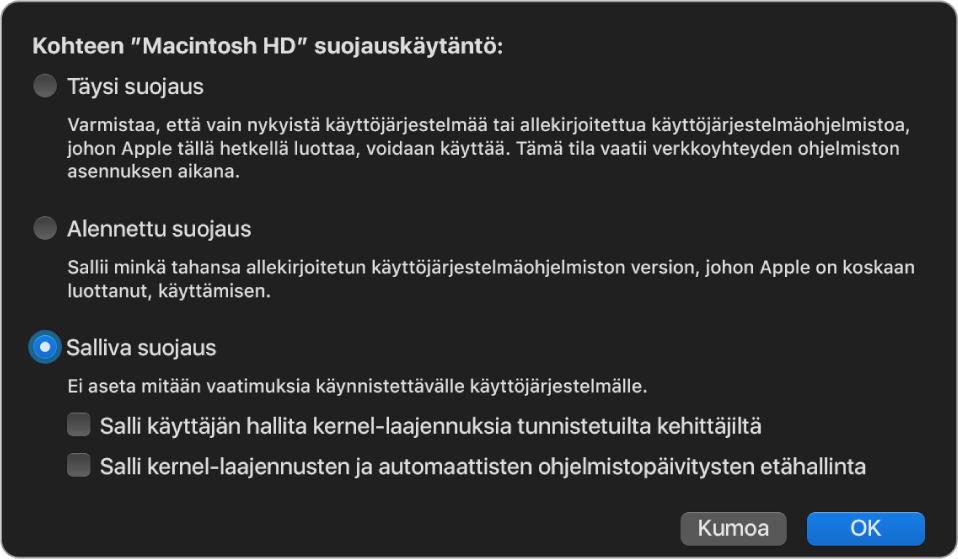

Täysi suojaus ja Alennettu suojaus voidaan asettaa käyttäen Käynnistyksen suojaustyökalua recoveryOS:ltä. Salliva suojaus sen sijaan on käytettävissä ainoastaan komentorivityökaluilla käyttäjille, jotka hyväksyvät sen riskin, että heidän Macinsa on huomattavasti heikommin suojattu.

Täysi suojaus -käytäntö

Täysi suojaus on oletuksena, ja se toimii kuin iOS ja iPadOS. Kun ohjelmisto ladataan ja sen asennusta valmistellaan, macOS ei käytä ohjelmiston mukana tulevaa yleistä allekirjoitusta, vaan se ottaa yhteyden Applen allekirjoituspalvelimeen (joka on sama kuin iOS:lle ja iPadOS:lle) ja pyytää tuoreen ”yksilöllisen” allekirjoituksen. Allekirjoitus on yksilöllinen, kun allekirjoituspyynnössä on ECID-tunniste (Exclusive Chip Identification), joka on tässä tapauksessa Applen prosessorin yksilöllinen tunnus. Allekirjoituspalvelimen takaisin antama allekirjoitus on tällöin yksilöllinen ja vain kyseisen Applen prosessorin käytettävissä. Kun Täysi suojaus -käytäntö on käytössä, Boot ROM ja LLB auttavat varmistamaan, että annettu allekirjoitus on Applen allekirjoittama ja lisäksi allekirjoitettu juuri tälle tietylle Macille, mikä sitoo macOS:n version kyseiseen Maciin.

Online-allekirjoituspalvelimen käyttö tarjoaa myös parempaa suojaa heikennyshyökkäyksiltä kuin tavalliset yleiset allekirjoitusmallit. Yleisessä allekirjoitusjärjestelmässä turvallisuusajanjakso voidaan rekisteröidä useita kertoja, mutta järjestelmä, joka ei ole koskaan nähnyt uusinta laiteohjelmistoa, ei tiedä tätä. Esimerkiksi tietokone, joka luulee, että tällä hetkellä on meneillään turvallisuusajanjakso 1, hyväksyy ohjelmistoja turvallisuusajanjaksolta 2, vaikka nykyinen turvallisuusajanjakso olisi 5. Apple siliconin online-allekirjoitusjärjestelmän ansiosta allekirjoituspalvelin voi kieltäytyä luomasta allekirjoituksia ohjelmistolle, jolla on mikä tahansa paitsi uusin turvallisuusajanjakso.

Lisäksi jos hyökkääjä huomaa haavoittuvuuden turvallisuusajanjakson muutoksen jälkeen, hän ei voi vain ottaa edellisen ajanjakson haavoittuvaista ohjelmistoa järjestelmästä A ja käyttää sitä hyökkäykseen järjestelmässä B. Koska vanhemman ajanjakson haavoittuvainen ohjelmisto oli yksilöllisesti allekirjoitettu järjestelmälle A, tämä auttaa estämään sen siirtämistä ja käyttämistä hyökkäykseen järjestelmässä B. Kaikki nämä menetelmät yhdessä takaavat paremmin sen, että hyökkääjät eivät voi tarkoituksella laittaa haavoittuvaista ohjelmistoa tietokoneeseen kiertääkseen uusimman ohjelmiston suojauksia. Käyttäjä, jolla on hallussaan Macin ylläpitäjän käyttäjänimi ja salasana, voi kuitenkin aina valita suojauskäytännön, joka toimii parhaiten hänen omissa käyttötapauksissaan.

Alennettu suojaus -käytäntö

Alennettu suojaus vastaa Keskitason suojaus ‑valinnan käyttäytymistä Intel-pohjaisessa T2-sirulla varustetussa Macissa. Siinä toimittaja (tässä tapauksessa Apple) luo digitaalisen allekirjoituksen koodiin osoittaakseen, että se on peräisin toimittajalta. Tämä suunnitteluratkaisu auttaa estämään hyökkääjiä syöttämästä allekirjoittamatonta koodia. Apple kutsuu tätä allekirjoitusta ”yleiseksi” allekirjoitukseksi, koska sitä voidaan käyttää kuinka kauan tahansa missä tahansa sellaisessa Macissa, jossa on sillä hetkellä asetettuna Alennettu suojaus -käytäntö. Alennettu suojaus itsessään ei suojaa heikennyshyökkäyksiltä (joskin valtuuttamattomista käyttöjärjestelmän muutoksista voi seurata, ettei käyttäjän tietoihin pääse. Jos haluat lisätietoja, katso Kernelin laajennukset Apple siliconilla varustetussa Macissa.

Sen lisäksi, että alennettu suojaus sallii käyttäjille vanhempien macOS-versioiden käytön, sitä tarvitaan muihin toimintoihin, jotka voivat vaarantaa käyttäjän järjestelmän suojauksen, kuten muiden valmistajien kernelin laajennusten (kext) lisäämiseen. Kernelin laajennuksilla on samat oikeudet kuin kernelillä, ja näin ollen haavoittuvuudet muiden valmistajien kernelin laajennuksissa voivat johtaa koko käyttöjärjestelmän vaarantumiseen. Tämän vuoksi kehittäjiä kannustetaan painokkaasti ottamaan käyttöön järjestelmälaajennukset ennen kuin kernelin laajennusten tuki poistetaan macOS:stä tulevissa Apple siliconilla varustetuissa Maceissa. Silloinkaan kun muiden valmistajien kernelin laajennuksia otetaan käyttöön, niitä ei voi ladata kerneliin milloin tahansa. Sen sijaan kernelin laajennukset yhdistetään apukernelkokoelmaan (AuxKC), jonka tiiviste tallennetaan LocalPolicyyn, ja näin ollen ne vaativat uudelleenkäynnistyksen. Jos haluat lisätietoja apukernelkokoelman luomisesta, katso Suojattu kernelin laajentaminen macOS:ssä.

Salliva suojaus -käytäntö

Salliva suojaus on käyttäjille, jotka hyväksyvät sen riskin, että heidän Macinsa on paljon suojattomammassa tilassa. Tämä on erilainen kuin Intel-pohjaisen T2-sirulla varustetun Macin Ei suojausta ‑tila. Sallivaa suojausta käytettäessä allekirjoituksen tarkistus ja koko suojatun käynnistyksen ketju suoritetaan edelleen, mutta käytännön asettaminen sallivaksi kertoo iBootille, että sen tulisi hyväksyä Secure Enclaven paikallisesti allekirjoittamat käynnistyskohteet, kuten käyttäjän tuottama käynnistyskernelkokoelma, joka on tehty muokatusta XNU-kernelistä. Tällä tavoin salliva suojaus myös tarjoaa arkkitehtuurissa olevan mahdollisuuden suorittaa mitä tahansa ”täysin ei-luotetun käyttöjärjestelmän” kerneliä. Kun muokattu käynnistyskernelkokoelma tai täysin ei-luotettu käyttöjärjestelmä ladataan järjestelmässä, jotkin salauksen purkuavaimet eivät ole käytettävissä. Tämän tarkoitus on estää täysin ei-luotettuja käyttöjärjestelmiä pääsemästä luotettujen käyttöjärjestelmien tietoihin.

Tärkeää: Apple ei tarjoa muokattuja XNU-kerneleitä eikä tue niitä.

Salliva suojaus eroaa Intel-pohjaisen T2-sirulla varustetun Macin Ei suojausta ‑käytännöstä myös toisella tavalla. Sitä vaaditaan joihinkin suojauksen heikennyksiin, joita aikaisemmin on voinut hallita riippumattomasti. Huomattavin näistä on, että jos käyttäjä haluaa poistaa käytöstä järjestelmän eheyden suojauksen Apple siliconilla varustetussa Macissa, hänen on hyväksyttävä, että hän asettaa järjestelmän sallivan suojauksen tilaan. Tätä vaaditaan, koska järjestelmän eheyden suojauksen poistaminen käytöstä on aina asettanut järjestelmän tilaan, jossa kernel vaarantuu paljon helpommin. Erityisesti on syytä huomata, että järjestelmän eheyden suojauksen poistaminen käytöstä Apple siliconilla varustetussa Macissa estää kernelin laajennuksen allekirjoituksen vaatimisen apukernelkokoelmaa muodostettaessa, mikä mahdollistaa minkä tahansa kernelin laajennuksen lataamisen kernelmuistiin. Toinen Apple siliconilla varustetussa Macissa tehty järjestelmän eheyden suojauksen parannus on, että käytäntöjen tallennus on siirretty NVRAM-muistista LocalPolicyyn. Näin järjestelmän eheyden suojauksen poistaminen käytöstä vaatii todentamisen käyttäjältä, jolla on pääsy LocalPolicyn allekirjoitusavaimeen, ja se on tehtävä recoveryOS:ltä (johon pääsee pitämällä virtapainiketta painettuna). Tämä tekee järjestelmän eheyden suojauksen poistamisen käytöstä huomattavasti hankalammaksi vain ohjelmistoa käyttävälle hyökkääjälle tai jopa fyysisesti laitteen luona olevalle käyttäjälle.

Suojausta ei ole mahdollista laskea sallivan suojauksen tasolle Käynnistyksen suojaustyökalu ‑apista. Käyttäjät voivat laskea suojauksen vain suorittamalla Päätteessä recoveryOS:ssä komentorivityökaluja kuten csrutil (jolla poistetaan käytöstä järjestelmän eheyden suojaus). Kun käyttäjä on laskenut suojauksen, se näkyy Käynnistyksen suojaustyökalussa, joten käyttäjä voi helposti asettaa suojauksen turvallisempaan tilaan.

Huomaa: Apple siliconilla varustettu Mac ei vaadi eikä tue tiettyä tallennusvälineen käynnistyskäytäntöä, koska teknisestä näkökulmasta kaikki käynnistykset tehdään paikallisesti. Jos käyttäjä valitsee käynnistyksen ulkoiselta tallennusvälineeltä, kyseinen käyttöjärjestelmäversio on ensin tehtävä yksilöllisesti sopivaksi käyttämällä todennettua uudelleenkäynnistystä recoveryOS:stä. Tämä uudelleenkäynnistys luo sisäiseen asemaan LocalPolicy-tiedoston, jota käytetään luotetun käynnistyksen suorittamiseen ulkoiseen tallennusvälineeseen tallennetusta käyttöjärjestelmästä. Tämä tarkoittaa, että määritykset käynnistykselle ulkoiselta tallennusvälineeltä sallitaan aina nimenomaisesti käyttöjärjestelmäkohtaisesti, ja se vaatii jo käyttäjän todennuksen, joten muuta suojausratkaisua ei tarvita.