Kontrol kebijakan keamanan Disk Mulai untuk Mac dengan Apple silicon

Tinjauan

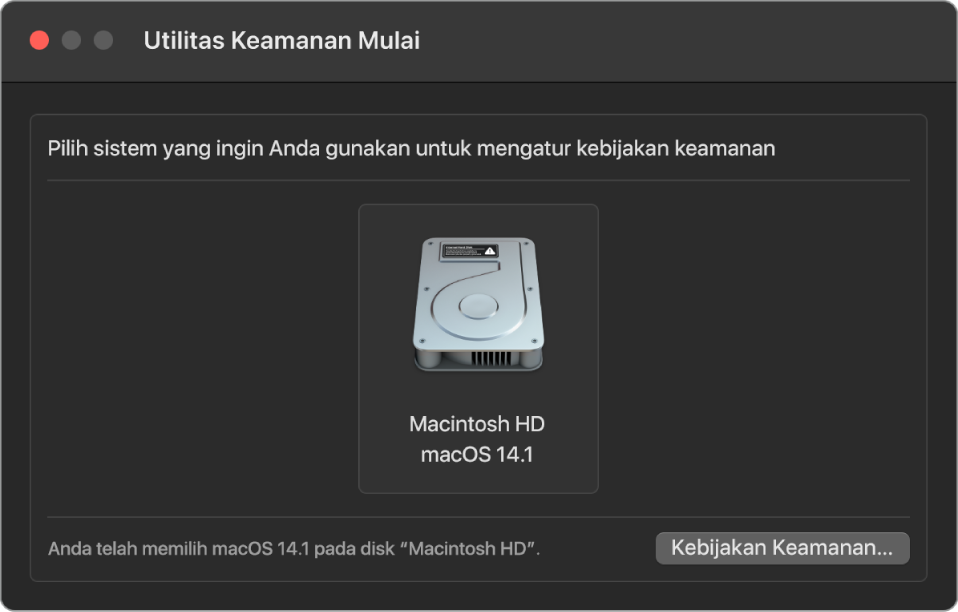

Tidak seperti kebijakan keamanan di Mac berbasis Intel, kebijakan keamanan di Mac dengan Apple silicon ditujukan untuk setiap sistem operasi yang terinstal. Ini berarti beberapa sistem operasi macOS yang terinstal dengan versi dan kebijakan keamanan berbeda didukung di Mac yang sama. Demi alasan ini, pemilih sistem operasi telah ditambahkan ke Utilitas Keamanan Mulai.

Di Mac dengan Apple silicon, Utilitas Keamanan Sistem menandakan keseluruhan status keamanan macOS yang dikonfigurasi pengguna seperti boot kext atau konfigurasi Perlindungan Integritas Sistem (SIP). Jika perubahan pada pengaturan keamanan akan menurunkan keamanan secara signifikan atau membuat sistem lebih mudah diretas, pengguna harus masuk ke recoveryOS dengan menahan tombol daya (sehingga malware tidak dapat memicu sinyal, hanya seseorang dengan akses fisik yang dapat melakukannya), untuk melakukan perubahan. Karena ini, Mac berbasis Apple silicon juga tidak akan memerlukan (atau mendukung) kata sandi firmware—semua perubahan penting telah dibatasi oleh pengesahan pengguna. Untuk informasi lainnya tentang SIP, lihat Perlindungan Integritas Sistem.

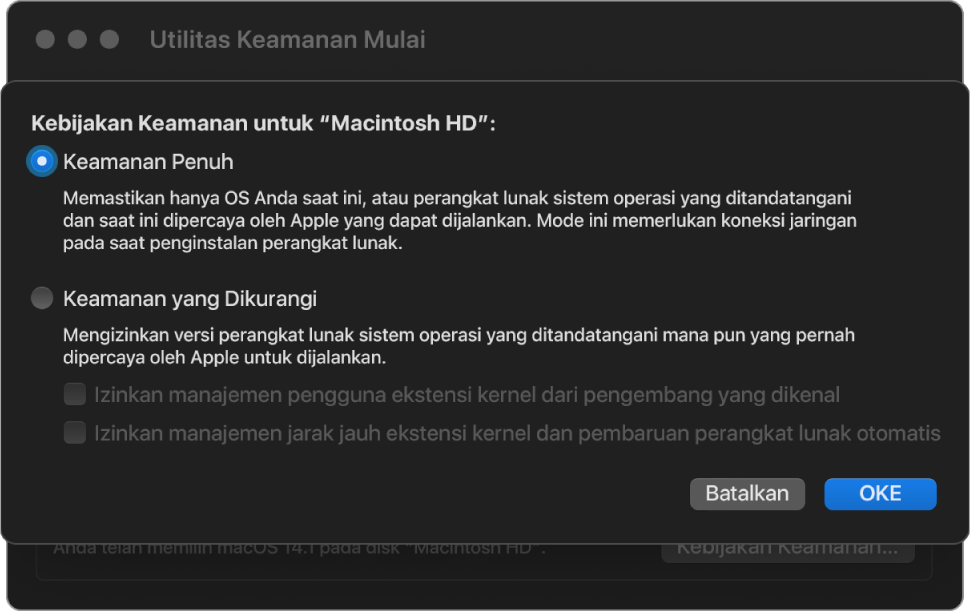

Keamanan Penuh dan Keamanan Dikurangi dapat diatur menggunakan Utilitas Keamanan Mulai dari recoveryOS. Namun, Keamanan Permisif hanya dapat diakses dari alat baris perintah untuk pengguna yang menerima risiko penurunan keamanan Mac mereka.

Kebijakan Keamanan Penuh

Keamanan Penuh adalah default-nya dan berperilaku seperti iOS dan iPadOS. Pada saat perangkat lunak diunduh dan dipersiapkan untuk penginstalan, alih-alih menggunakan tanda tangan global yang disertakan dengan perangkat lunak, macOS berkomunikasi dengan server penandatanganan Apple yang sama dengan yang digunakan untuk iOS dan iPadOS dan meminta tanda tangan “personal” yang baru. Tanda tangan dipersonalisasi jika menyertakan Identifikasi Keping Eksklusif (ECID)—ID unik yang dikhususkan bagi CPU Apple dalam kasus ini—sebagai bagian dari permintaan penandatanganan. Tanda tangan yang dikembalikan oleh server penandatanganan akan menjadi unik dan dapat digunakan hanya oleh CPU Apple tersebut. Saat kebijakan Keamanan Penuh diaktifkan, ROM Boot dan LLB membantu memastikan bahwa tanda tangan yang diberikan tidak hanya ditandatangani oleh Apple tapi juga spesifik untuk Mac, khususnya mengikat versi macOS tersebut ke Mac tersebut.

Penggunaan server penanda tangan juga menyediakan perlindungan terhadap serangan penurunan versi daripada pendekatan tanda tangan global biasa. Dalam sistem penandatanganan global, jangka waktu keamanan mungkin telah banyak diturunkan, tapi sistem yang tidak pernah melihat firmware terbaru tidak akan mengetahuinya. Misalnya, komputer yang saat ini percaya bahwa jangka waktu keamanan 1 sedang diaktifkan akan menerima perangkat lunak dari jangka waktu keamanan 2, meskipun jangka waktu keamanan saat ini yang sebenarnya adalah 5. Dengan sistem penandatanganan online Apple silicon, server penandatanganan dapat menolak pembuatan tanda tangan untuk perangkat lunak yang bukan merupakan jangka waktu keamanan terbaru.

Selain itu, jika penyerang menemukan kerentanan setelah jangka waktu keamanan berubah, mereka tidak dapat begitu saja mengambil perangkat lunak yang rentan dari jangka waktu sebelumnya dari sistem A dan menerapkannya ke sistem B agar dapat menyerangnya. Fakta bahwa kerentanan perangkat lunak dari jangka waktu yang lebih lama dipersonalisasi ke sistem A akan membantu mencegahnya untuk ditransfer dan, dengan demikian, tidak digunakan untuk menyerang sistem B. Semua mekanisme ini bekerja sama untuk menyediakan jaminan yang lebih kuat bahwa penyerang tidak dapat dengan sengaja menempatkan perangkat lunak yang rentan di suatu Mac agar dapat membobol perlindungan yang disediakan oleh perangkat lunak terbaru. Namun, pengguna yang memiliki nama pengguna dan kata sandi administrator untuk Mac selalu dapat memilih kebijakan keamanan yang paling baik untuk kasus penggunaan mereka.

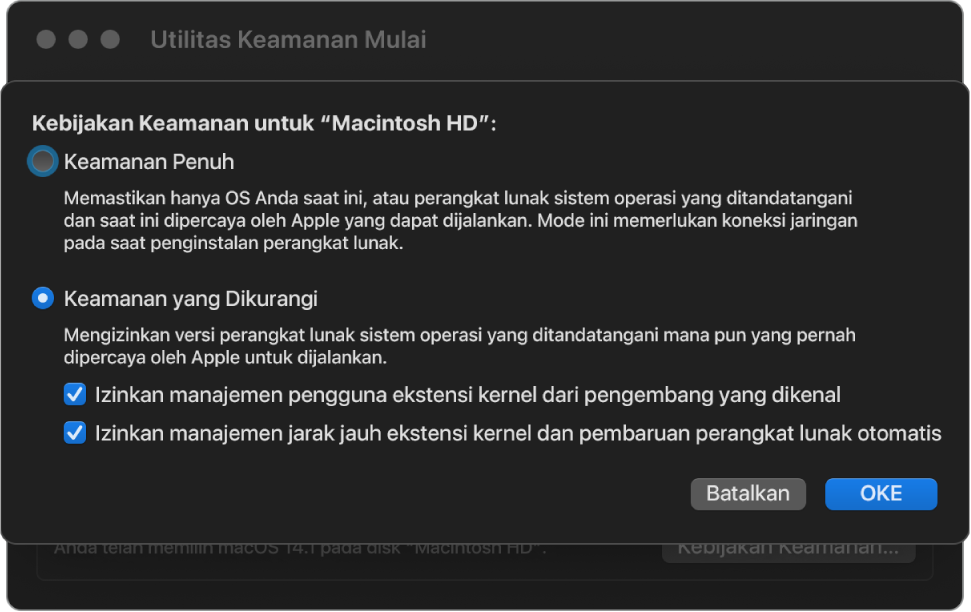

Kebijakan Keamanan Dikurangi

Keamanan Dikurangi mirip dengan perilaku Keamanan Sedang di Mac berbasis Intel dengan keping T2, vendor (dalam hal ini, Apple) membuat tanda tangan digital untuk kode yang menegaskan bahwa kode berasal dari vendor. Rancangan ini membantu menghalangi agar tidak memasukkan kode yang tidak ditandatangani. Apple menyebut tanda tangan ini sebagai tanda tangan “global” karena tanda tangan tersebut dapat digunakan di Mac mana pun, selama jangka waktu yang tidak terbatas, untuk Mac yang saat ini memiliki kumpulan kebijakan Keamanan Dikurangi. Keamanan Dikurangi tidak menyediakan perlindungan terhadap serangan pembalikan versi (meskipun perubahan sistem operasi yang tidak sah dapat mengakibatkan terblokirnya data pengguna). Untuk informasi lainnya, lihat Ekstensi kernel di Mac dengan Apple silicon.

Selain memungkinkan pengguna untuk menjalankan versi macOS yang lebih lama, Keamanan Dikurangi diperlukan untuk tindakan lain yang dapat membahayakan keamanan sistem pengguna, seperti memperkenalkan ekstensi kernel pihak ketiga (kext). Kext memiliki hak yang sama dengan kernel, oleh sebab itu kerentanan di kext pihak ketiga dapat menyebabkan peretasan menyeluruh terhadap sistem operasi. Oleh karena itu pengembang sangat dianjurkan untuk mengadopsi ekstensi sistem sebelum dukungan kext dihapus dari macOS untuk komputer Mac dengan Apple silicon mendatang. Bahkan saat diaktifkan, kext pihak ketiga tidak dapat dimuat ke kernel sesuai permintaan. Sebagai gantinya, kext digabung ke Kumpulan Kernel Pembantu (AuxKC)—yang hash-nya disimpan di LocalPolicy—dan oleh karenanya harus dimulai ulang. Untuk informasi lainnya mengenai pembuatan AuxKC, lihat Memperluas kernel dengan aman di macOS.

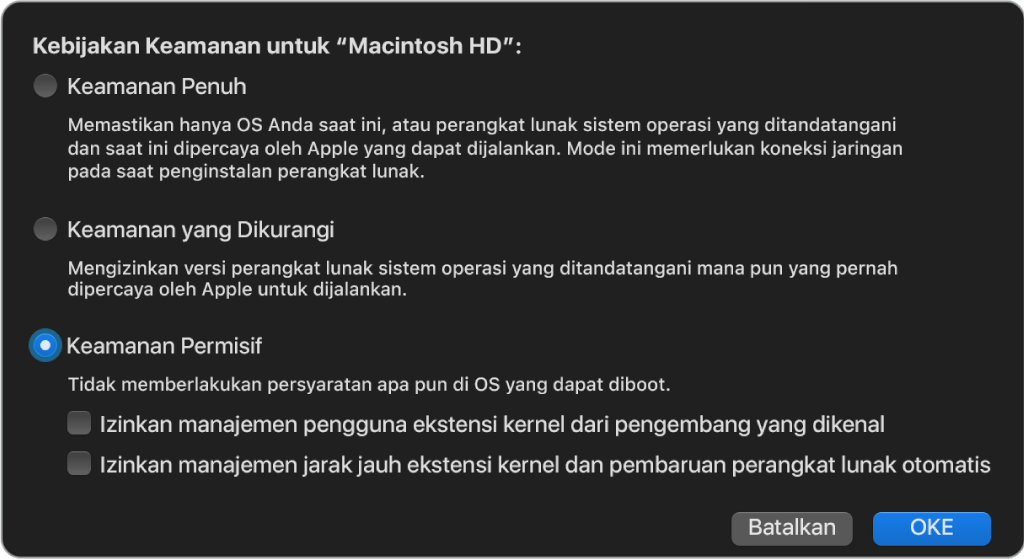

Kebijakan Keamanan Permisif

Keamanan Permisif diperuntukkan bagi pengguna yang menerima risiko akibat menurunkan status keamanan Mac mereka ke status yang lebih tidak aman. Mode ini berbeda dari mode Tidak Ada Keamanan di Mac berbasis Intel dengan keping T2. Dengan Keamanan Permisif, verifikasi tanda tangan masih dilakukan bersamaan dengan seluruh rantai boot aman, tapi mengatur kebijakan ke Permisif memberi tahu iBoot untuk menerima objek boot yang ditandatangani oleh Secure Enclave secara lokal, seperti Kumpulan Kernel Boot buatan pengguna yang dibuat dari kernel XNU khusus. Dalam cara ini, Keamanan Permisif juga menyediakan kemampuan arsitektural untuk menjalankan kernel “sistem operasi yang sepenuhnya tidak tepercaya” arbitrer. Saat Kumpulan Kernel Boot khusus atau sistem operasi yang sepenuhnya tidak tepercaya dimuat di sistem, beberapa kunci dekripsi menjadi tidak tersedia. Ini dirancang untuk mencegah sistem operasi yang sepenuhnya tidak tepercaya mengakses data dari sistem operasi yang tepercaya.

Penting: Apple tidak menyediakan atau mendukung kernel XNU khusus.

Terdapat cara lain yang membedakan Keamanan Permisif dengan Tidak Ada Keamanan di Mac berbasis Intel dengan keping T2: Ini adalah prasyarat untuk beberapa penurunan keamanan yang sebelumnya dapat dikontrol secara independen. Yang paling jelas, untuk menonaktifkan Perlindungan Integritas Sistem (SIP) di Mac dengan Apple silicon, pengguna harus mengakui bahwa pengguna mengubah sistem ke Keamanan Permisif. Hal ini diperlukan karena menonaktifkan SIP selalu mengakibatkan sistem masuk ke kondisi yang membuat kernel lebih mudah diretas. Khususnya, menonaktifkan SIP di Mac dengan Apple silicon akan menonaktifkan pemberlakuan tanda tangan kext selama waktu pembuatan AuxKC, yang oleh karena itu mengizinkan kext arbitrer dimuat ke memori kernel. Peningkatan lain terhadap SIP yang telah dibuat di Mac dengan Apple silicon adalah bahwa tempat penyimpanan kebijakan telah dipindahkan ke luar NVRAM dan masuk ke LocalPolicy. Maka dari itu, menonaktifkan SIP kini memerlukan pengesahan oleh pengguna yang memiliki akses ke kunci penandatanganan LocalPolicy dari recoveryOS (dilakukan dengan menekan dan menahan tombol daya). Ini makin mempersulit penyerang yang hanya memanfaatkan perangkat lunak, atau bahkan penyerang yang memiliki akses langsung secara fisik, untuk menonaktifkan SIP.

Menurunkan ke Keamanan Permisif tidak dapat dilakukan dari app Utilitas Keamanan Mulai. Pengguna hanya dapat menurunkan versi dengan menjalankan alat baris perintah dari Terminal di recoveryOS, seperti csrutil (untuk menonaktifkan SIP). Setelah kebijakan diturunkan oleh pengguna, hasilnya akan terlihat di Utilitas Keamanan Mulai, sehingga pengguna dapat mengatur keamanan ke mode yang lebih aman dengan mudah.

Catatan: Mac dengan Apple silicon tidak memerlukan atau mendukung kebijakan boot media tertentu karena semua boot dilakukan secara lokal. Jika pengguna memilih untuk melakukan boot dari media eksternal, versi sistem operasi tersebut harus terlebih dahulu disesuaikan menggunakan mulai ulang yang disahkan dari recoveryOS. Mulai ulang ini membuat file LocalPolicy di drive internal yang digunakan untuk melakukan boot tepercaya dari sistem operasi yang disimpan di media eksternal. Ini berarti konfigurasi mulai dari media eksternal selalu dinyalakan secara eksplisit di basis per sistem operasi, dan sudah memerlukan pengesahan pengguna, sehingga tidak memerlukan konfigurasi aman tambahan.