IPv6-sikkerhet

Alle Apple-operativsystemer støtter IPv6, og det er implementert flere mekanismer for å beskytte personvernet til brukerne og stabiliteten til nettverksstabelen. Når SLAAC (Stateless Address Autoconfiguration) brukes, genereres IPv6-adressene i alle grensesnitt på en måte som bidrar til å forhindre sporingsenheter på tvers av nettverk og samtidig gir en god brukeropplevelse ved å sørge for adressestabilitet når det ikke utføres noen nettverksendringer. Adressegenereringsalgoritmen er basert på kryptografisk genererte adresser fra og med RFC 3972, forsterket av en grensesnittspesifikk modifikator for å berettige at selv forskjellige grensesnitt på samme nettverk til slutt har forskjellige adresser. I tillegg opprettes det midlertidige adresser med en foretrukket levetid på 24 timer, og disse brukes som standard for alle nye tilkoblinger. På linje med funksjonen for privat Wi-Fi-adresse som ble introdusert i iOS 14, iPadOS 14 og watchOS 7, genereres det en unik link-local-adresse for hvert Wi-Fi-nettverk som en enhet kobles til. Nettverkets SSID integreres som et ekstra element for adressegenereringen, i likhet med Network_ID-parameteren fra og med RFC 7217. Denne tilnærmingen brukes i iOS 14, iPadOS 14 og watchOS 7.

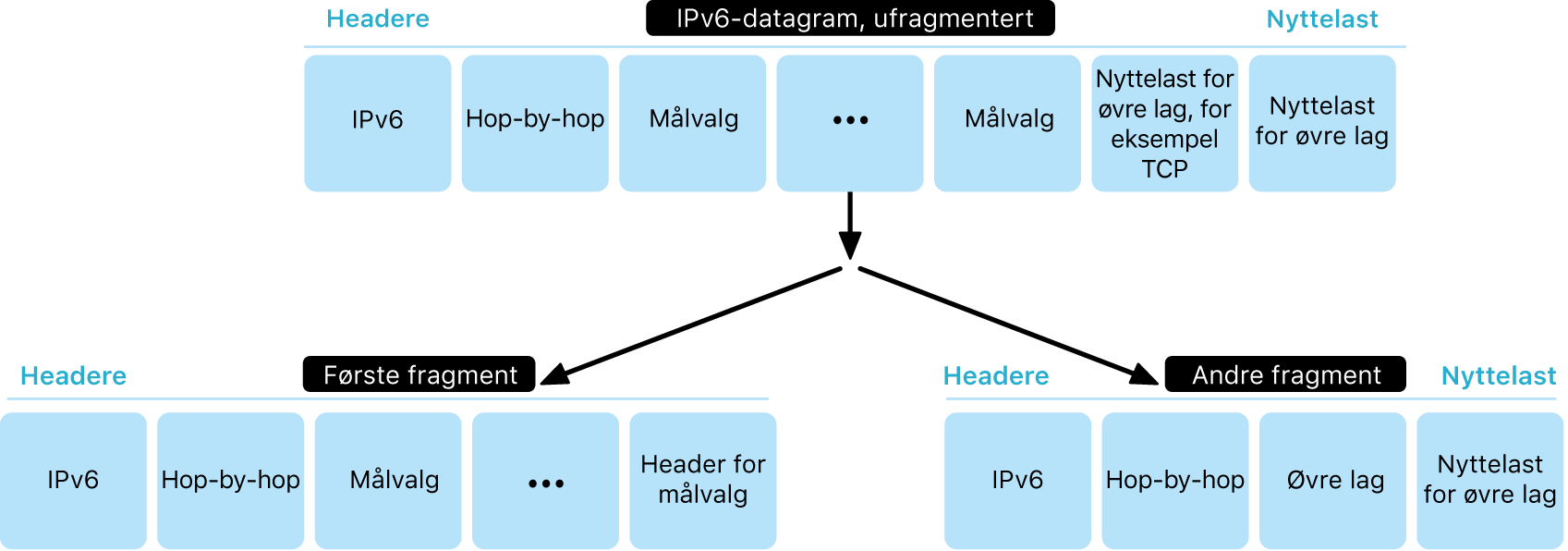

For å beskytte mot angrep basert på IPv6-utvidelseshoder og -fragmentering implementerer Apple-enheter beskyttelsestiltak spesifisert i RFC 6980, RFC 7112 og RFC 8021. Disse hindrer blant annet angrep der hodet i det øvre laget kun finnes i det andre fragmentet (som vist under), som igjen kan forårsake tvetydighet for sikkerhetskontroller som tilstandsløse pakkefiltre.

I tillegg, for å bidra til å sikre påliteligheten av IPv6-stabelen i Apple-operativsystemer håndhever Apple-enheter ulike grenser på IPv6-relaterte datastrukturer, for eksempel antall prefikser per grensesnitt.