SKP (Sealed Key Protection)

På Apple-enheter som stöder dataskydd skyddas KEK (Key Encryption Key) med åtgärder i programvaran i systemet, och är också knuten till det UID som endast är tillgängligt från Secure Enclave. På Mac-datorer med Apple Silicon stärks skyddet av KEK ytterligare genom användning av information om säkerhetspolicyn i systemet eftersom macOS har stöd för kritiska ändringar av säkerhetspolicyer (t.ex. avaktivering av säker start eller SIP) som inte stöds på andra plattformar. På Mac-datorer med Apple Silicon omfattar det här skyddet FileVault-nycklar eftersom FileVault implementeras via dataskydd (klass C).

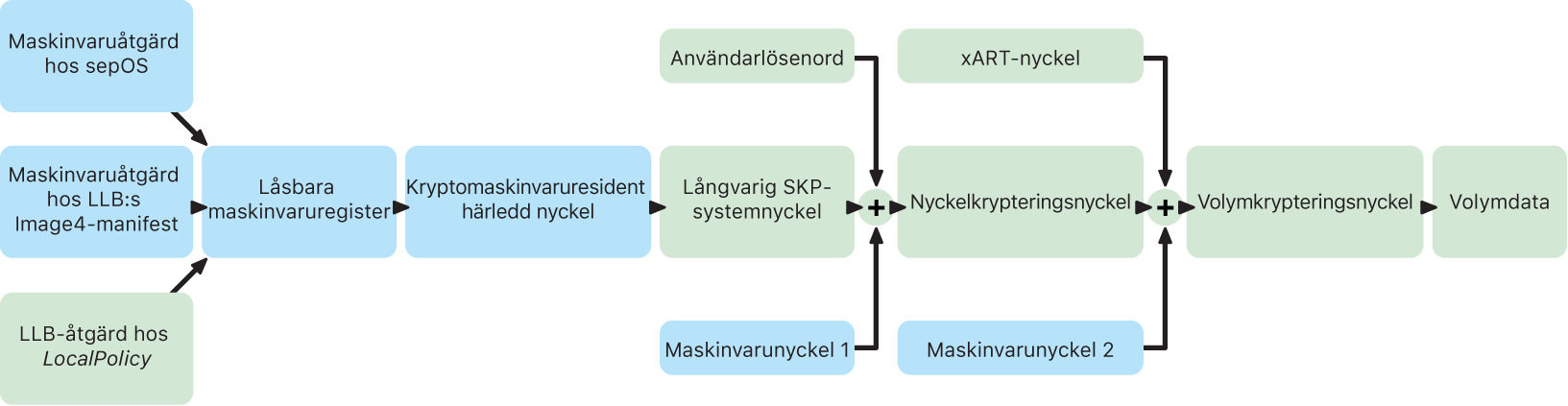

Nyckeln som skapas när användarens lösenord, långvariga SKP-nyckel och maskinvarunyckel 1 (UID från Secure Enclave) knyts ihop kallas en lösenordshärledd nyckel. Nyckeln används till att skydda användarnyckelsamlingen (på alla plattformar som stöds) och KEK (endast i macOS). Sedan används den till att aktivera biometrisk eller automatisk upplåsning med andra enheter som Apple Watch.

Secure Enclaves Boot Monitor samlar in mätvärdena för det Secure Enclave-operativsystem som lästs in. När approcessorns Boot ROM samlar in mätvärden från det Image4-manifest som är kopplat till LLB innehåller det manifestet mätvärden från alla andra systemparkopplade fasta programvaror som också är inlästa. LocalPolicy innehåller de centrala säkerhetskonfigurationerna för det macOS som lästs in. LocalPolicy innehåller också fältet nsih som är ett hashvärde för macOS Image4-manifestet. macOS Image4-manifestet innehåller mätvärden för alla macOS-parkopplade fasta maskinvaror och centrala macOS-startobjekt som startkärnsamlingen eller rothashen för den signerade systemvolymen (SSV).

Om en angripare kommer åt att oväntat ändra några mätvärden för fast programvara, programvara eller säkerhetskonfigurationskomponenter ändras de mätvärden som lagras i maskinvaruregistren. Ändringen av mätvärdena leder till att kryptomaskinvaruhärledda SMRK (System Measurement Root Key) härleds till ett annat värde, vilket i praktiken bryter sigillet på nyckelhierarkin. Detta leder till att SMDK (System Measurement Device Key) blir otillgänglig, vilket i sin tur leder till att KEK (och därmed alla data) blir otillgängliga.

Systemet måste dock hantera legitima programuppdateringar som ändrar mätvärdena för den fasta programvaran och fältet nsih i LocalPolicy så att det pekar mot nya macOS-mätvärden när det inte är under attack. I andra system som försöker använda mätvärden från fast programvara, men som inte har någon känd fungerande SOT (Source of Truth), måste användaren avaktivera säkerheten, uppdatera den fasta programvaran och sedan återaktivera den så att det går att samla in en ny mätvärdesbaslinje. Detta ökar risken för att en angripare ska kunna manipulera den fasta programvaran under en programuppdatering. Systemet får hjälp av det faktum att Image4-manifestet innehåller alla de mätvärden som behövs. Maskinvaran som avkrypterar SMDK med SMRK, när mätvärdena matchar under en normal start, kan också kryptera SMDK till ett föreslaget framtida SMRK. Genom att specificera de mätvärden som är förväntade efter en programuppdatering kan maskinvaran kryptera en SMDK som är tillgänglig i ett nuvarande operativsystem så att det fortsätter att vara tillgängligt i ett framtida operativsystem. På samma sätt måste SMDK krypteras till framtida SMRK, baserat på det mätvärde för LocalPolicy som LLB beräknar vid nästa start, när en kund legitimt ändrar sina säkerhetsinställningar i LocalPolicy.