安全软件更新

安全保护是一个过程,可靠启动出厂安装的操作系统版本是不够的,还必须存在一个可快速安全获取最新安全性更新的机制。Apple 会定期发布软件更新,以解决新出现的安全性问题。iPhone 和 iPad 设备的用户会在设备上收到更新通知。Mac 用户可在“系统设置”(macOS 13 或更高版本)或“系统偏好设置”(macOS 12 或更低版本)中找到可用更新。更新通过无线方式发送,目的在于尽快应用最新的安全性修复。

更新过程安全性

更新过程使用与安全启动过程相同的基于硬件的信任根,其设计旨在仅安装 Apple 签名的代码。更新过程还使用系统软件授权来检查是否只有经 Apple 动态签名的操作系统版本的副本才能安装在 iPhone 和 iPad 设备上,或者安装在“启动安全性实用工具”中将“完整安全性”设置配置为安全启动策略的 Mac 电脑上。有了这些安全过程后,Apple 便可停止为存在已知漏洞的较旧版本操作系统签名,以及帮助阻止降级攻击。

为提高软件更新的安全性,要升级的设备通过物理方式连接到 Mac 时,系统会下载并安装 iOS 或 iPadOS 的完整副本。但是如果采用无线 (OTA) 方式安装软件更新,系统将仅下载完成更新所需的组件,而不是下载整个操作系统,这样可有效提升网络效率。此外,软件更新可以缓存到运行 macOS 10.13 或更高版本且打开了“内容缓存”的 Mac 上,这样 iPhone 和 iPad 设备便无需通过互联网重新下载必要的更新。(设备仍需联系 Apple 服务器来完成更新过程。)

定制化更新过程

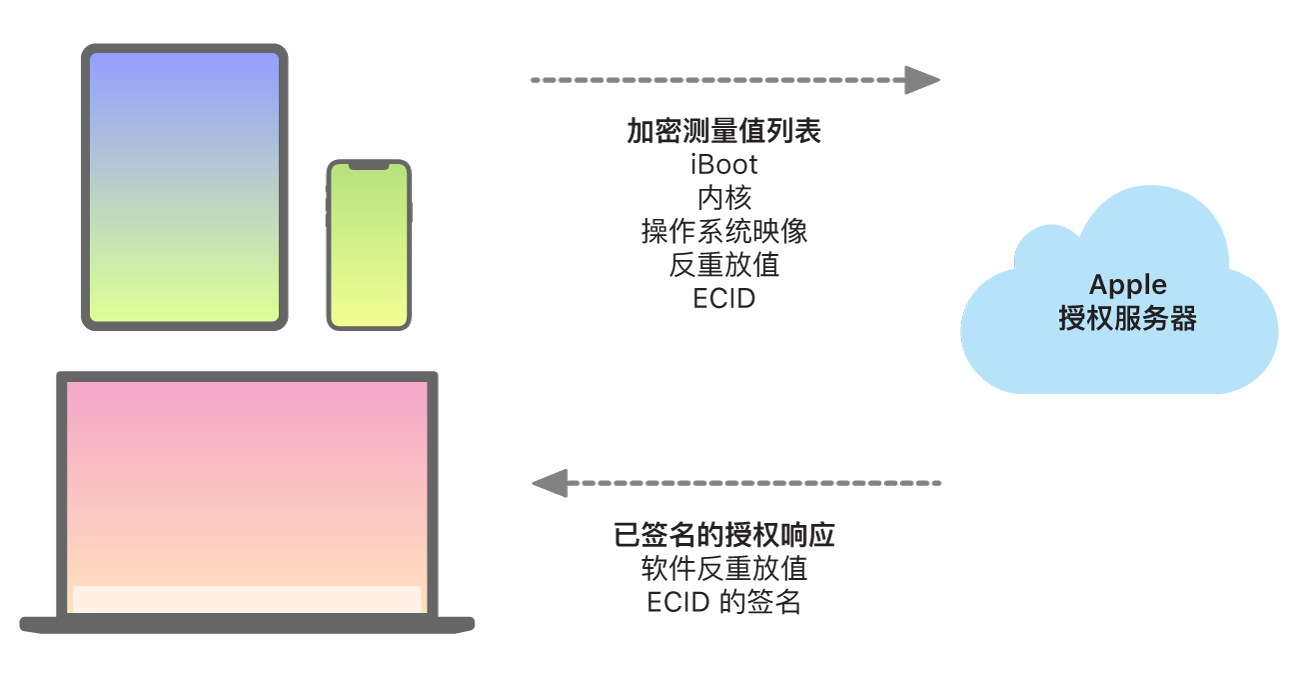

升级和更新过程中会向 Apple 安装授权服务器提供特定信息,其中包括要安装的安装包各部分(例如 iBoot、内核及操作系统映像)的加密测量值列表、一个随机的反重放值以及设备的唯一专有芯片 ID (ECID)。

授权服务器将提供的测量值列表与允许安装的版本进行比较,如果找到匹配项,就会将 ECID 添加到测量值并对结果进行签名。作为升级过程的一部分,服务器会将完整的一组已签名数据传递给设备。添加 ECID 可为请求设备“定制化”授权。通过仅对已知测量值授权和签名,服务器可帮助确保更新的内容即为 Apple 所提供的内容。

启动时信任链评估会验证签名是否来自 Apple,并结合设备的 ECID 验证从储存设备载入的项目测量值是否与该签名认可的内容相匹配。这些步骤旨在确保在支持定制化的设备上授权只针对特定设备,且较旧的操作系统或固件版本无法从一台设备拷贝到另一台。反重放值可帮助防止攻击者存储服务器的响应和利用该响应来破坏设备或通过其他方式篡改系统软件。

由于定制化过程的存在,更新搭载 Apple 设计的芯片的任何设备(包括基于 Intel 且搭载 Apple T2 安全芯片的 Mac)时都始终需要通过网络连接到 Apple。

在搭载安全隔区的设备上,该硬件会以类似的方式使用系统软件授权来检查其软件的完整性,其设计还可防止降级安装。