�� ���ޥ����륹���ۤ˥ޥ����ߴط��Ԥ���Ϳ���Ƥ����ǽ��

Winny���𤷤��Ỵ�ʥץ饤�Х���ή�л��Τ�³���Ƥ���Τϡ������ޤǤ�ʤ����������ݤʤΤǤϤʤ��������륹����������ۤ��Ƥ���Ԥ���ޤ���Ȥ����ˤ���ΤǤ��롣���ä����ɤ������ͤ�������Ū�Ǻ��������ۤ��Ƥ��뤫�Ȥ������Ȥϡ���¬�ˤ����ʤ�褦���ʤ��Τǡ����ޤ�¿������뤳�ȤϤʤ������褯���ˤ��뱢����Ū����Ȥ��Ƥϡ�(1)��������٤��ᤵ�������ȹͤ��Ƥ���Ԥ���Winny�����Ѥ�����ʤ�Τˤ��뤿��ˤ�äƤ���Ȥ����⡢(2)�����륹�к���ή���к��λ��ȼԤδط��Ԥ������Ȥμ��פ��ϽФ��뤿��ˤ�äƤ���Ȥ�����ʤ���ϡ�Winny�𥦥��륹�˸¤餺�ΤΥ����륹�Τ����������Ƥ�����Ρˤʤɤ����롣

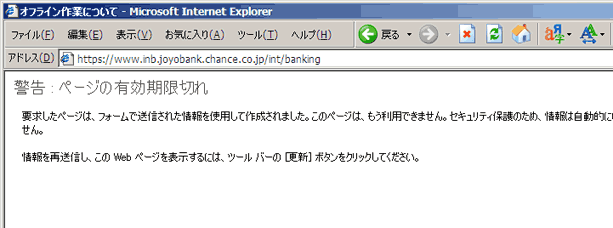

��β�¬�Ǥϡ����ʤ��Ȥ����Υ��ޥ����륹�ϡ�ñ��������Ȥ��ä��Τ������Ȼפ�������2006ǯ5���Ǥϻ�ϼ��Τ褦�˽Ҥ٤Ƥ�����

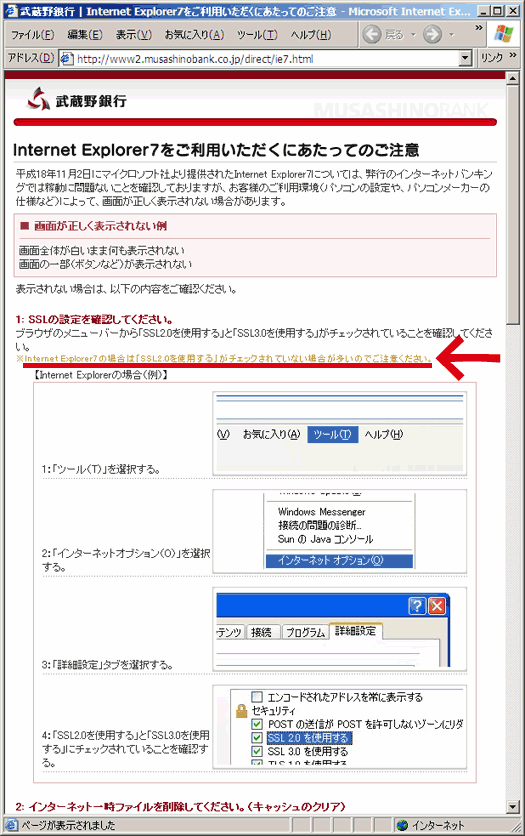

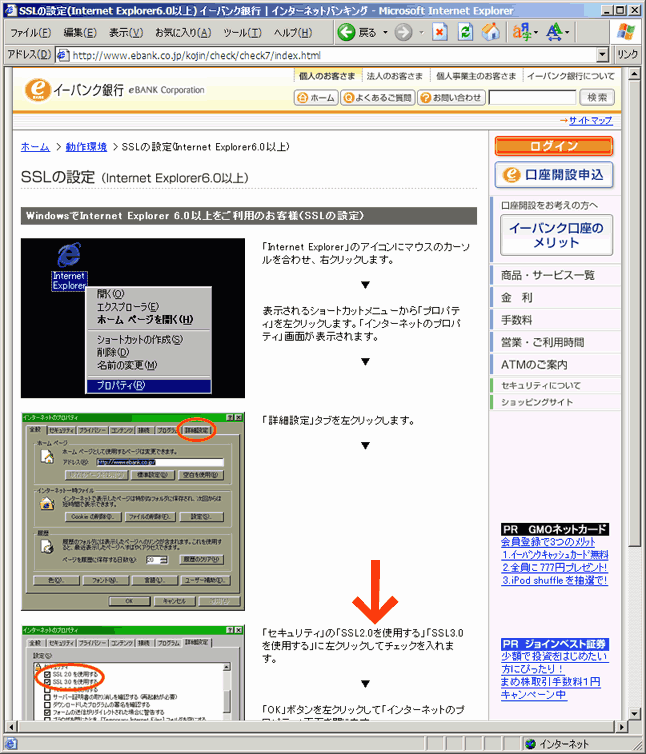

�ֺǿ��Υ����륹�к����եȤ�Ƴ�����Ƥ��������ספȤ����Τϴְ㤤���к����եȤ��˹������Ƥ��Ƥ⡢�б��Ǥ��ʤ������륹�Ϥ��롣�����ˡ��桼������ɸŪ�ˤ����������äΥ����륹�ؤγ���Ϥ��к����եȤ��б��ϡ��ɤ����Ƥ���˲�餶��ʤ������֤��С��ֹ����륹�к����Ѥ��ԺߡפȤ�����¤Ū�����꤬���롣�����륹��������Ҥ�ä��Ѹ���Ǥϡ������륹�к������ʤ���ڤ��������������ܤǤϡ��֥����륹��Ф�ޤ������ȤϻҤɤ�äݤ��פȤ���ʸ��Ū��Ĭ�����ꡢ�����륹ȯ�������Ū���ʤ��ä������η�̡��к����Ѥ��ӥ��ͥ��Ȥ��ư餿�ʤ��ä���ΤȻפ��롣

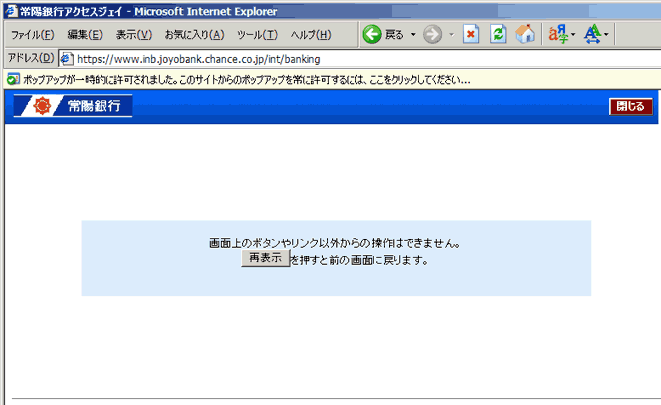

�Ȥ����������ܤǤ�����˽Ϫ���Τ褦�ʡ����פʥ����륹�������Ƥ��롣����ϡ������̷�褬�����륹��ԤǤϤʤ������ˡ��桼�����˸�����졢��ˡ�ե�������ߤ�����Ԥ��ﳲ�ˤ��äƤ⼫�ȼ����Ȥ��줿��������ʾ�������μ��֤�˽�����Ȥ��ơ������륹���ҡ����������������Ĭ�����������������������ʥץ�������ή�ۤ��Ƥ���Ԥ���Ǥ�����������ʤ���Фʤ�ʤ���

�Ƕ�Ρ֥����륹��¤�פˤϡ����٤ʵ��Ѥ�ɬ�פʤ����֥����ˡ��Υ��åץ����ɥե�����˥ѥ�������Υե�����ԡ�����פȤ����鷺�����ԤΥץ�����ब����ή�Ф�����������������륹�ϼ���ʣ����ǽ���ʤ����絬�Ϥ˹�����ʤ����������ˡ����Τ������륹��ʣ����ǽ������̤����Ƥ���롣

�����륹�����Ԥ�ȳ����Ωˡ��ư���ϡ����Ǥˤ��롣��������Ф���Ƥ��뷺ˡ�����Ƥˤϡ����������ż�Ū��Ͽ���������κ�ס�������֥����륹������פ�������ޤ�Ƥ��롣�ʰʲ�ά��

�����ˡ���ư���ܼ� ���ޤ�ˤ����ή�ФΥꥹ�����礭��, ���� 2006ǯ5���

����Υ����륹�ﳲ���Ф��������Ƥ���ȡ��ﳲ�Ԥ�����٤�������ﳲ�Ԥ�Ʊ�𤷤ʤ��Ȥ��������������ܼҲ�ˤϤ���褦�˴��������¾���װ������äƤ⤽�ä����ڻ뤵��Ƥ��ޤ������ˡ��ַ���ξ���ԡפ��뤤�ϡ֤ɤä���ɤä���Ū��Ƚ����α���٤�ʸ�������ġ��ξ����˴ط��ʤ�ñ�˻���ߤ�ƻ��Ȥ��ƻȤ��Ƥ��뤿�ᤫ�⤷��ʤ������ϥ����륹�ϡ������������ܤ�ʸ���˺������褦����Ƥ���Ȼפ��������ʸ�����������Ū�Ȥ��������ȡ��㤨��ŵ��Ū��Web�ڡ�������Ρ֡�������פΤ褦����ϡ����ܤǤ��Ф�Ū�ˤʤ뤳�Ȥϳ����ΤäƤ��ꡢ���������ڤϸ���ʤ����������ְ������ȤƤ���ͤ������ﳲ�������פ褦�ˤ��Ƥ����С������������ۤ����Ԥؤ��������Ƥ��ޤ������ޥ����륹�����ۼԤ�Ϥ�����ΤǤ�äƤ���Τ�������

�����������ޥ����륹�ΰ��Ϥ���Ϥ�¾ںѤߤȤʤä�����2ǯ�ۤɤϡ����ۼԤ��ư�����̤Τ�Τ˰ܤäƤ��Ƥ���ΤǤϤʤ��������������ץȼ¾ڤȤ��Ƥ��ܿ������Ϥʤ������Ԥ��Ƥ��뤳�Ȥϡ�ϳ�̻��Τ���³���Ƶ�����褦�����ޥ����륹�θ��Ϥ�ݻ����Ƥ��������ʲ��ɤ������Τ褦����̣�ʳ�ư���³�����Ƥ���ư���ϲ��ʤΤ���

�������δ��ܤ�Ω���֤�С����٤��ä��Τ�ï�����פȤ������Ȥˤʤ롣

���ޥ����륹���ﳲ�Ƕ���Ū���פ����Ȥ����С��ޥ����ߤǤϤʤ�����������Ϣ�������֤���ƻ�����ή�л��Ρ������鼡�ؤȸ��Ĥ�����Τ˥ͥ��˻��礯���Ȥ��ʤ��ä���ʹ�Ҥ⤢�ä���������ͼ����ˤ����äƤϡ��㤤�����Υץ饤�١��ȼ̿���ή�Ф���ȡ���������٤�ʤ����̿ͤǤ���ˤ⤫����餺���ܤ�����������������μ̿���Ǻܤ��뤳�ȤޤǤ�����

���Ϥɤ���äƻ��³�ǧ�ѤΥǡ��������ꤷ�Ƥ����Τ�������μ���ɤ������������Winny�ǥ��ޤ�Ƥ����ȱ�������⤢��С���ʬ�μ�ϱ����ʤ��褦�����ζ��ϼԤ˰��ꤷ�ƽ��ᤵ���Ƥ����Ȥ�����¬��٥�α��⼪�ˤ��롣�������ˡ���ʹ�Ҽ��Ȥ������륹���ä������ۤ���ʤɤȤ����٤ϹԤäƤ��ʤ��ä��˰㤤�ʤ������ֳ����ζ��ϼԡפϤɤ�����������

����������ǰ��뵭���������ˤʤä����Хӥ��ͥ��˷Ǻܤ��줿��

���Υ��㡼�ʥꥹ�Ȥϼ��Τ褦�˸��äƤ��롣

�ե�������եȡ�Winny�ʰʲ������ˡ��ˡפ������륹�˴��������Ȥ�����PC�Υϡ��ɥǥ�������ξ����ͥåȤˤФ�ޤ��Ϥ�˥塼���ϰ��ݿ����ä��� ��ά��

�������伫�Ȥΰ��ݤϡ�������Ǥ�Ȥ������˳֤��äƤ������������������ˡ��Ϥ�Ϥ䥸�㡼�ʥꥺ��ˤʤä��Τ�������������ʤ��Ȥ��Ϲͤ��Ƥ����Τ��ä���

������

��ά�˷�̤Ȥ��ƥ����륹�����ˤ�ä��ѥ�����λ�����ΰջ֤�ۤ��ƥϡ��ɥǥ���������ǡ�������ή���Ϥ���Ȥ����ˤζ����פȤ������դ���٤��ǤϤʤ�������ʤ��Ȥ���ǽ�ʴ��˵��Ѥ��Ѱդ���Ƥ��롣����ϥ��㡼�ʥꥺ��ˤ����Ƹ����С������ˡ��Τ褦�ʥץ������Ǥ��饸�㡼�ʥꥹ�Ȥγ�ư���Ǥ��Ƥ��ޤ����夬���褷���Ȥ������Ȥ���

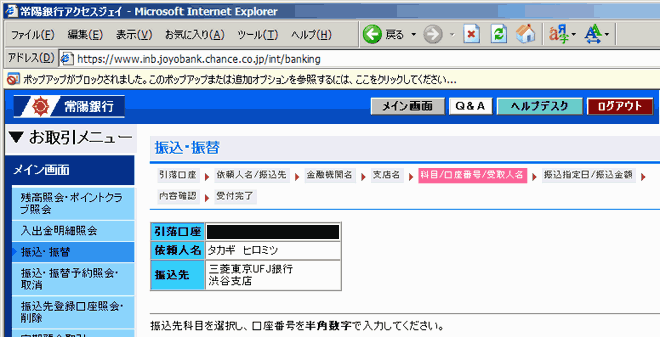

��ά�ˤ�����������Ȥ䴱ν�����Ե�Ͽ�䡢�ɱҴط���ٻ����������������꤬�ޤޤ�Ƥ��ơ����줬�����ɤ���ƻ�ط��Ԥ˸��Ĥ�����в��ͤ�ȯ�����뤬��ή�о�����ؤɤϻ�ο͡��θĿ;����������

���������μ�ξ���β��ͤ�ڻ뤹�٤��ǤϤʤ�����ά���Ŀ;���ޤ�������ʹ֤μ���Ϥ�С���������β��ͤ��ӤӤ�褦�ˤʤ롣���㡼�ʥꥺ��ˤ����Ƥ������Ѥ��ʤ���ή�о��ɤ�ʲ��ͤ���Ĥ��ϡ�������¦����ʤΤ���

������

��ά���Ф��ƥ֥����ν�ξ�硢���������Υޥ���ǥ����ǻŻ��Ƥ������Ȥ�ץ��ե�����˽�֥�����������ơ����������ޤҤȤ��ԳΤ��ʤҤȤ�¿������ά�˸�Ū�ʥơ��ޤ��ʤ���⡢�����ϡ��Ȥ���פΤ褦�˰����Ƥ��ޤ���

�������������Ǥ�����ϰ��Ѥ����롣���Ȥ��������ˡ��ˤ�äƥ֥��������ּԴ�Ϣ�θĿ;���ή�Ф����Ȥ��褦��������Ȥ߹�碌����ȡ��֥����˽�Ƥ������Ȥ���פ���������̣����äƵ����Ϥ�롣���뤤���ݶ��ʧ���Τ������Ͽ�������쥸�åȥ����ɤ�̾���ʤɤ���֥������Υꥢ��ʾ������餫�ˤʤ�ȡ����θ�������ʹ�������Ȥ��Τ��ʻ��¤����Ȥ��ƿ��ꤵ���褦�ˤʤ롣�äˤ���ޤǤ�ƿ̾�ǡ������ȶ���οͤˤ���ʬ������ǥ֥����˽�Ƥ�����Ū�����Ƥ������ġ��ɤ��ǡ�ï�ˤ�äơ��ɤΤ褦�˽줿����ʬ����褦�ˤʤꡢ�Τ��ʻ��¤Ȥ������ѤǤ���褦�ˤʤ롣���������̤θĿ;������³����뤳�Ȥǡ����¤Ρ�ɽ��פ��Ѥ�äƤ��ޤ��Τ���

��ά�˸Ŀ֥ͥ���ɴ����������ܤΥͥåȾ����ϡ��������������ƥब���Ҳ�ζ����ˤޤ��Ӻٷ�ɤΤ褦��ĥ���餵��Ƥ��뤳�Ȥ��̣���롣���ޤǤϤ���㡼�ʥꥺ��Υ�ǥ����Ȥ������Ѥ��뤳�ȤϤǤ��ʤ��ä��������Ȥ��������ˡ��Τ褦�ʥ��եȤδ�Ϳ�ҤȤĤǾ����Ϸ�Ū���Ѥ�롣

�Ϥ���ܸ���Ǥ��������������¸���㡼�ʥꥺ���°����ץ��ե��å���ʥ뤿���Ρֿʹ�Ū�פʴ�ĥ��ʤɤʤ��Ƥ⡢���㡼�ʥꥺ�बĴ�٤���٤����ä���������äƤ��ޤ�����������ʤ��Ȥ���ǽ�Ȥʤ����������Τ�����ˤޤǻ䤿������Ƥ���Τ���

������

��ά����������������������������Υ�ե����������Хϡ��ɥǥ����������㡼�ʥꥺ�ब�����Ƥ���Τ�������

����ʥ��㡼�ʥꥺ��������������ˡ�������Ƥ��ޤä�����˼���㡼�ʥꥺ��ȼ��ΤǤ���ΤǤϤʤ����� ��λ��

����Ű, �����ˡ������˾�Ƕ��Ρ֥��㡼�ʥꥹ�ȡס�, ���Хӥ��ͥ�����饤��, 2007ǯ5��31��

�ֶϤ���ܸ���Ǥ���������ǡס������ʤ���������ʥץ��������ȥ��������ϡʥ����륹�ˤȤ��������������ǡ�ï����̩�Ǥ�����Ф��롣���줬�������β��ͤ��ӤӤ�פȡ����Υ��㡼�ʥꥹ�Ȥϸ��äƤ��롣�����⡢�������åȤϰ��̿ͤΡֻ�Ū�����ơפ��Ȥ�����

�������꤫�Τ�ʤ��������Υ��㡼�ʥꥹ�Ȥϡ��ֶϤ���ܸ���Ǥ���������ǰ��̿ͤλ�Ū�����Ƥ����β��ͤˤǤ���פȤ�����ˡ�ˤĤ��ơ����ꤷ�Ƥ��ʤ������ꤹ��ɽ�������ڽ�Ƥ��ʤ������줬������ȿ����٤Ǥ��뤳�ȤΥ��㡼�ʥꥹ�Ȥ��Ǥ��Τ�ʤ��ΤǤϤʤ������⤷���֥��ޥ����륹����������ۤ��Ƥ���ΤϤ��ʤ��Ǥ��礦���פ��䤤������С�ʰ������ɤ�������˫���줿�ȴ��㤤���ơ֤���������ˤ���ʥץ�������ϤϤ���ޤ���פȥ˥��˥�����ΤǤϤʤ�����

�ϼ��ϻ�ͤȸ���������

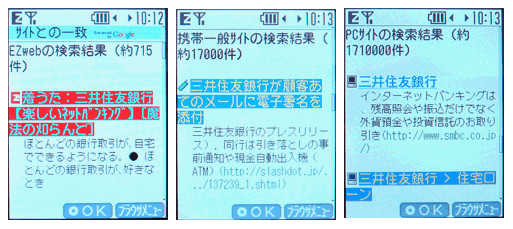

�ޥ����ߤΰ���������Ƥ��Τ�ʤ��������ޥ��쥯�����ȸƤФ��ͤ��������롣�ͥåȥ���������Ȥο�����Ĺ����äƤ��뤳�Ȥ�������⼫���Nyzilla��ȤäƲ��ս���Winny�Ρ��ɤ��¬�����ݤˡ������륹����Υ��ޥե�����Ф����������ǽ�����Ƥ���Ρ��ɤ�¸�ߤ���Τ���

����ϡ��֥��ޡפʤɤ�ʸ�������ɤ����ե������ư����������ɤ��������ˤ��Ƥ���Ρ��ɤ���������������Ƥ���ȡ�ή�Хե������䡹�ȥ���������ɤ�������³���롣���줬���ޥ��쥯�����λŻ��Ǥ���櫓�������̾��Winny��ȤäƤ����Ԥ��ȡ������Ʊ���ˡ����ޥե���������������ǽ�������¾�ͤ�������֤ˤ���ˤ��Ȥˤ�ʤ롣���쥯����ã�ϡ�����⾵�ΤǤ�äƤ����������

�����ƥ��ޥե�����ˤϥ����륹�����äƤ���Τ����顢���ޥ��쥯����ã�Υ����������ϡ������륹���ۤ�¾�ʤ�ʤ���

�⤷�����ǿ�����η�ˡ�����Ƥ���Ω���ܹԤ����С����������ż�Ū��Ͽ���Ѻ����载��Ϥ�����2��ˤǡ���ǯ�ʲ���Ĩ�����ϸ����߰ʲ���ȳ����������⡢���Ѥ���ǧ����ʤ��Ƥ⡢������κ��̤���ȳ����פȤ���Τǡ����Ѥ���Ĥ���������ǽ������������Ʊ̤���Ȥʤ롣

�֥��㡼�ʥꥹ�ȡפ��ֶϤ���ܸ���Ǥ���������ǰ��̿ͤλ�Ū�����Ƥ����β��ͤˤǤ���פȤ�����ˡ��˾��ʤ顢���ΰ�����ζ��ϼ�ã�Ϥ����äƥ����륹�γȻ���˾�������������ϡ��ϰ����ǥ���������ɤ�³����Winny��24���ֲ�ư����³��������ǤǤ��롣

����ˡ�ǤϤ�����ȳ�����Ω�Ƥ��ʤ��餷���ȼ��ˤ��롣��ˡ�ʤ鲿�Ǥ���Ȥ����Τ����㡼�ʥꥹ�ȤʤΤ��������ʤɤȤ�����Τϰ�Ĥβ��ʹѤǤ����ʤ��ȤǤ�����Τ������εĻ�Ͽ���ǧ���Ƥߤ�ȡ����������ż�Ū��Ͽ���Ѻ�ˤĤ������ޤ����ȿ�аո��ϽФƤ��ʤ��ΤǤ��ꡢ�嵭�Τ褦�ʥ����륹�����ۤ���٤��ͤ�ƻ��Ƨ�߳������٤Ǥ��뤳�Ȥϡ����˹�դ���Ƥ���Ȥ��äƤ褤��

���⤽�⡢Winny��ͳ�Ǥξ���ϳ�̻��ΤϤ⤦3ǯ�ʾ�³���Ƥ��ƾ������Ѳ��Ϥʤ��櫓���������Υ��㡼�ʥꥹ�ȤΤ褦��ȯ����ͤϤ���ޤǤ˵�ʤ��ä����ʤ������ˤʤäƤ��Τ褦��ȯ������������ΤȤ��ƽФƤ���Τ���

�������Winny�ͥåȥ���ؤξ���ϳ�̤������Ƥ�����¤��̱�˹���������Τϡ���ƻ���ؤλ�̿�Ǥ������������ϳ�̤Τ������餽����ƻ�˷Ȥ�äƤ��������ܤʵ��Ԥ����ΤäƤ��롣�����ˤϾ�˳�ƣ�����ä��Ϥ�������ƻ���ʤ��櫓�ˤϤ����ʤ������ե���������ꤹ���ȼ��Τ������ޤ�Ǥ�����

���Τ褦��Winny�λ��Ȥߤϡ��߷��ʳ�����տޤ��줿��Τ��������Ĥޤꡢ�������路���٤λ��¤��Ϥ⤦�ȡ��������路���ʤ��Ԥ�������äƤ��褦�Ȥ��Ƥ⡢�������路���٤ʤ���С��������路���٤λ��¤��Ϥ�ʤ��褦���߷פ���Ƥ���櫓����

���줬��2002ǯ�ޤǤ�ñ��ʾ���ϳ�̻��Τ���ƻ�Ȥϰۤʤ롢Winnyή�Ф���ƻ�ο��������Ǥ��ꡢ�Τ������ϳ������˼���Ȥ�Ǥ�����ǥ������Ԥ�ϡ����Τ��Ȥ�������Ƥ�����������

��ɲ���٤�ή�л��Τ� N�����ƥ�μ�����������ߤˤʤä��ݤˤϡ��ּ�ư�����줿���㡼�ʥꥹ�ȡפΤ褦�����ϡʻ��̤Ȥ��Ƥ����Τǡˤ��������Dz��ä���Ƥ������������������ץ��ε��Ԥ�����Ǹ�뤳�ȤϤʤ��ä����Զ������������ʤ����Τ����ܡ������˥塼���ǥ��㥰�ˤ���Ƥ������餤���ä���

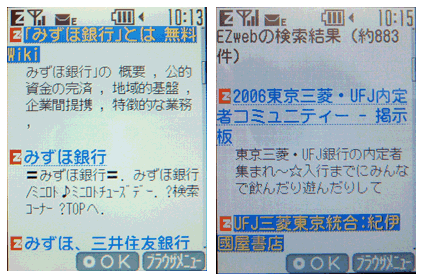

�Ȥ���������ǯ��ФĤ����������椬���������Ѥ�äƤ������ѥ�������ڤ���Winny����ڤ��������ʽ鿴�Ի�̱���ﳲ�˴������ޤ��褦�ˤʤä��Τ�Ʊ���ˡ����ĤƤϾ������ƥ�����˴ؿ��Τʤ��ä��褦�ʿ����ʡ֥��㡼�ʥꥹ�ȡפ��������Ƥ�����

���η�̵��������ݤΤҤȤĤ������Ρ��̳�ƻ��ʹ�ε��Ԥ�Winny��Ȥä�ή�Хե���������ꤷ�����Ȥ�������Ƥ��뤬��ʬ�Τ�äƤ��뤳�Ȥ��狼�äƤ���Τ��פλ���Ǥ��ꡢ�⤦�ҤȤĤ����������Хӥ��ͥ��Ρ������ˡ������˾�Ƕ��Ρ֥��㡼�ʥꥹ�ȡס��פ�������

�ʤˤ��⤦����Ū�ʴ��������롣�ɤ��ˤ��ʤ�ʤ���Τ���

3��ˤ⡢�ĸ�����ϯ�ȹ����Ҥ�����ʤ��Ȥ���äƤ��롣

- PodTV - �ĸ�����ϯ��������ߥʡ��������줫��ηб�(5), 2007ǯ3��31��

�����ȳ���60%����Τ����꤫���

�ĸ��� ���줫��⤦��Ĥ͡��ʤ�Ƥ��ä��ä���������ˤʤäƤ��륽�եȡ�����ϳ�̤���Ȥ�����

��� �����ˡ���

�ĸ��� �����ˡ��������¤�ī�͡������ˡ��γ�ȯ�ԡ�ͭ��ǥѥ���줿�����ͦ�������Ⱦ�Ф����ä�ʹ������Ǥ��衣�����⤷�����ä����Ǥ��衼�������ˡ��ä��ΤäƤޤ���͡��ʲ����Ϥ���

���������������եȤ��äƤ����դ��˸����ޤ��͡�����Ū�ˡ�ͭ��ˤʤä�������顣�Ǥ⿷ʹ�������͡��ܥ������˽Ƥ�衣 �ޤä��������ʤ��͡�

��� �����Ǥ��͡�

�ĸ��� �������ΤäƤ�Ǥ��硩 �ޤä��������ʤ���

��� �䡢�ޤä��������ʤ��Ȼפ��ޤ���

�ĸ��� ���Ĥޤ������ϡ����褦����ˡ��ޡ���ά��

�ĸ��� �����͡����Τ��Ρ����褦�����̾����Ф��ʤ��ǡ���ͳ�˸Ǥ����Ǥ��衣������ʾ����������롢�����Ф��롣�Ȥ����Τ������ˡ��ʤ�Ǥ��衣

�����ء������Ρ�����ԥ塼���������륹�������äƤ���ȡ��Ĥޤꡢ��������͡����Ƥ⤤���äƾ���Ϥ���櫓�͡��Ȥ��������Ρ�����ԥ塼���������륹�����äƤ���ȡ����Ƥ���̣���Ф��Ƥ���̣���äƤȤ��ޤǤ͡��Ф����㤦�褦�ˤʤ�櫓�͡�

�ǡ�����ʤ��Ȥϡ��ɤΥ��եȤˤ⤢��櫓�͡��ǡ��Ȥ���������������ѥ����ơ��������ͭ��ˤʤä��������ǡ�����������ʤ�Ǥ��衣�����������Ȥǥѥ�����Τϡ��ǡ��ʤ�ǥѥ���줿���äƤ����ȡ�ñ��ʤ��ȡ������ܷ٤��͡������ܷ٤Τ����ˤ��������ˡ���Ȥäƾ���ϳ�줿�櫓�����������Υ���������Ĥ��û����Ƥ�롼���äƤ�����Ǥ͡�ͭ��ˤʤä���Ǥ��衣

��� �դäդäա�

�ĸ��� �Ǥ͡���������������ϡ��ߤ�ʤ��졢

��� ���ڤǤ���͡�

�ĸ��� ���ڡ��ߤ�ʤ����Ĥ�������ǡ����ܤ���ޤǤ��������ˡ��ϻȤ�ʤ��Ǥ������Ȥ������櫓�͡���ά��

�ĸ��� ������͡����������ݤ��ʤȻפäƤ�櫓���ޤä��������ʤ���

�ǡ���Ϥ�äȹ�Ǥ��衢��ϥ����ˡ��γ�ȯ��ػߤ���Ƥ��Ǥ��衣�ǡ������ˡ��η�٤�͡�ľ���������ǡ����Ρ���ľ���褦�ˤ�����Ǥ�Ǥ��롣������ä��㤤���ʤ��äƤ����դ��ˤ͡��������Ρ��������Ρ��ʤäƤ�Τ͡�

��� ����㤯����Ǥ���͡�

����Ϥ����顼���ͤϤ褯������Ǥ����ɡ����Ρ������ä��͡����Ρ������ޤͤ������錄�ä��顢��������ä�Ȥäƶ������ä�����Ĥ������ȡ������ä������פȡ����äƤ�褦�ʤΤ�Ʊ���ʤ�Ǥ��衣�͡�

�ĸ��� ������

��� ����㤯������äǤ���͡�

�ʰʲ�ά��

����Ĵ�Ҥǥ���ǡ��ץ��������Ȥ����Ⱥ�ꤵ���褦�ʤ��ȤˤǤ�ʤ�С������ʡֿ����ԡפ������鼡�ؤ�ͯ���Ƥ����������

��Ϣ