�� ��ˡ���ID�������ǧ�ڤ��Ǥ���Ȥ�������

2008ǯ��NTT�ɥ���ˤ��i�⡼��ID���������ʹߡ���������Web�������ˡ�������������פʤ륨��ǧ����������®�˹����ꡢ���μ��֤ϡ��ϤƤʤΤ�����������åԥ������ä����פΤ褦�˻��뤿���ΤˤʤäƤ��롣����������٥����ȤϤ��ʤꤢ��ȹͤ���졢���٤Ƥ�Ĵ�٤Ʋ��뤳�ȤϤǤ��ʤ����������Ĥ��Υ�㡼�ɤ����Υ����ȤˤĤ��Ƥϡ�IPA���ȼ����Ͻ���������ơ��к���¥����Ȥ��äƤ��롣

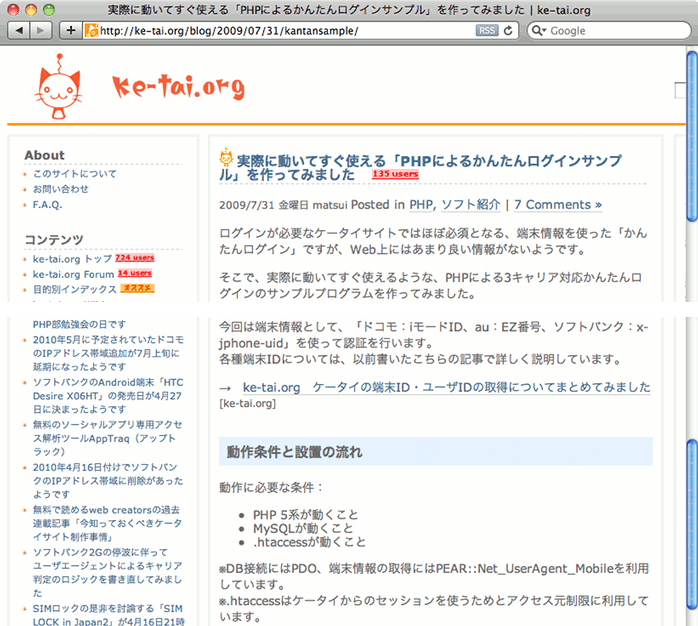

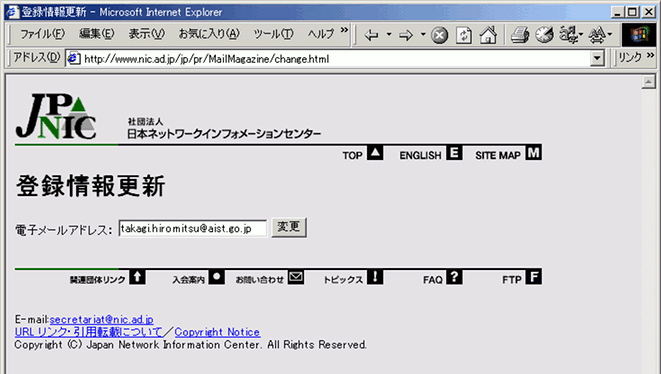

�ƥ����ȤΡ֤����������פ˷�٤����뤫�ɤ����ϡ��ºݤ�¾�ͤ�ID�Ǥʤꤹ�ޤ��������ƥƥ��Ȥ��뤳�Ȥϵ�����ʤ����������������ػ�ˡ��ȿ�ˤʤ�ˤΤǡ���ʬ�ѤΥ�������Ȥ�������ơʲ����Ͽ���ơˡ���ʬ��ID�ˤĤ��ƥƥ��Ȥ���ΤǤ��뤬��ï�Ǥ�����Ͽ�Ǥ���櫓�Ǥʤ������Ȥ����ʤꤢ��褦�ǡ��������ä������ȤϤɤ�������褤�Τ����ʲ��ϡ������Ͽ�����¤���Ƥ��륵���ȤǤλ���Ǥ��롣

�����н����ʥ��פϡ�Wikipedia����ȥ��ˤ���褦��ͳ�濫����̾�����ȤǤ��ꡢ���ä��ꤷ�������������Ƥ���Ȼפ����Ȥ������������Υ����Ȥ�������Х������פǡ֤����������פ����Ƥ�����

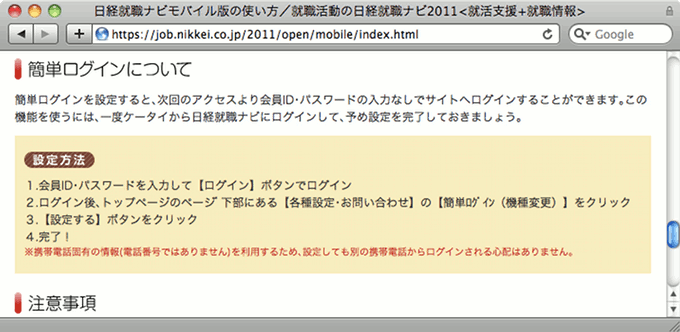

��ñ������������ꤹ��ȡ�����Υ������������ID���ѥ���ɤ����Ϥʤ��ǥ����Ȥإ������뤳�Ȥ��Ǥ��ޤ�����ά��

���������ø�ͭ�ξ���������ֹ�ǤϤ���ޤ���ˤ����Ѥ��뤿�ᡢ���ꤷ�Ƥ��̤η������ä����������뿴�ۤϤ���ޤ�����

���н����ʥӥ�Х����ǤλȤ���, ���н����ʥ�

�ַ������ø�ͭ�ξ�������Ѥ���פ���ֿ��ۤ���ޤ���פȤ�����

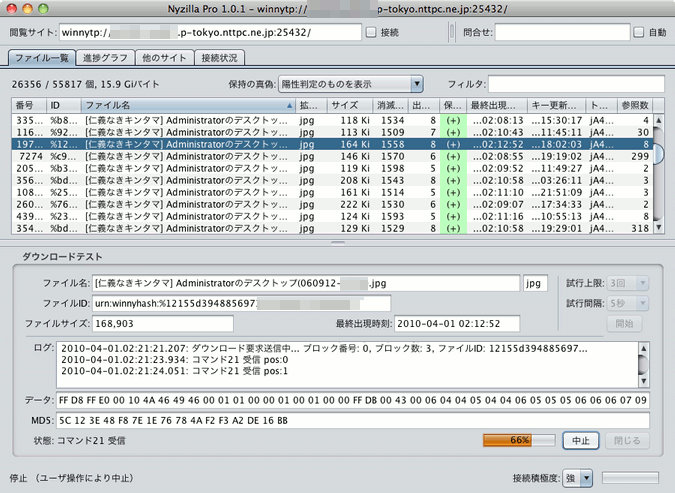

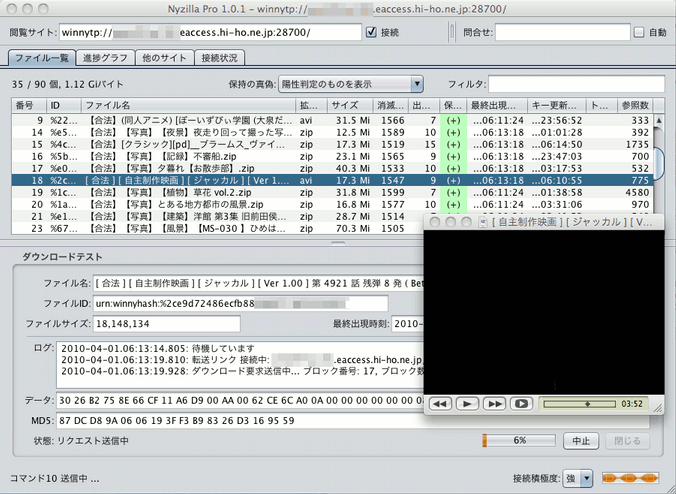

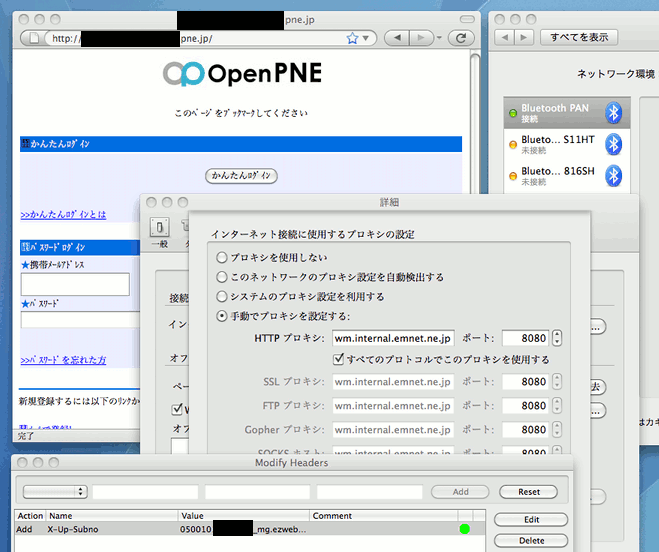

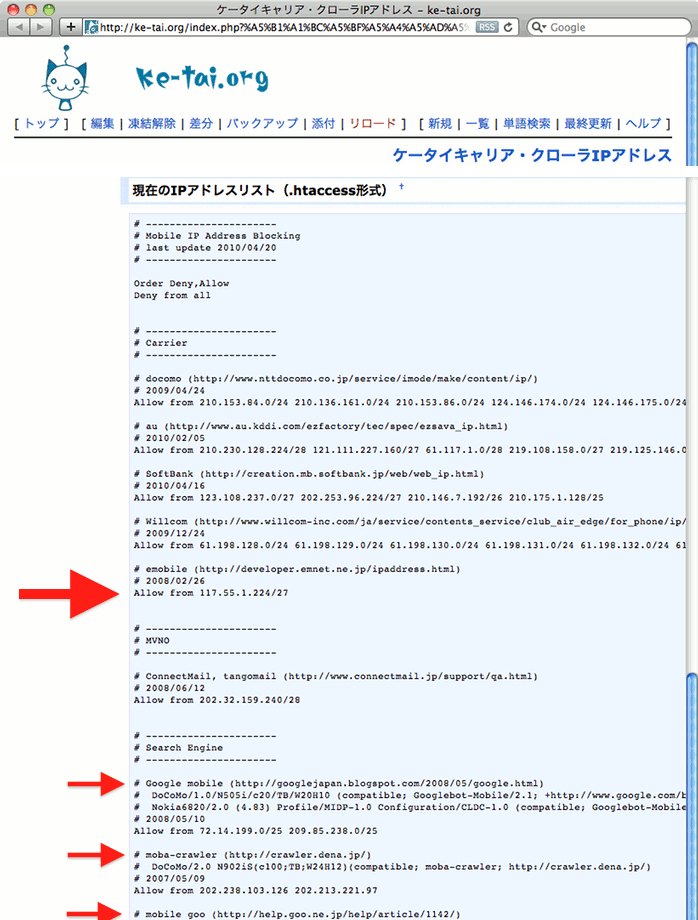

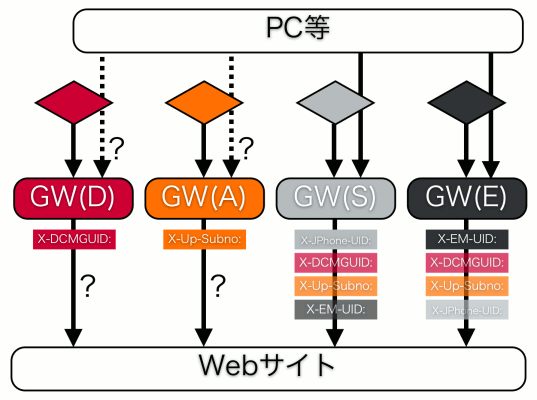

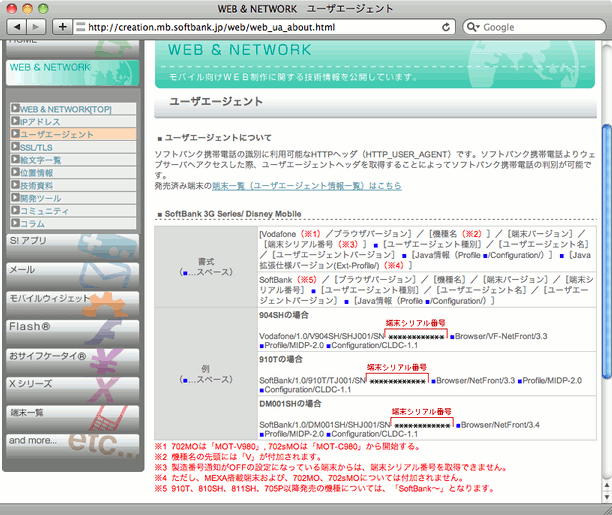

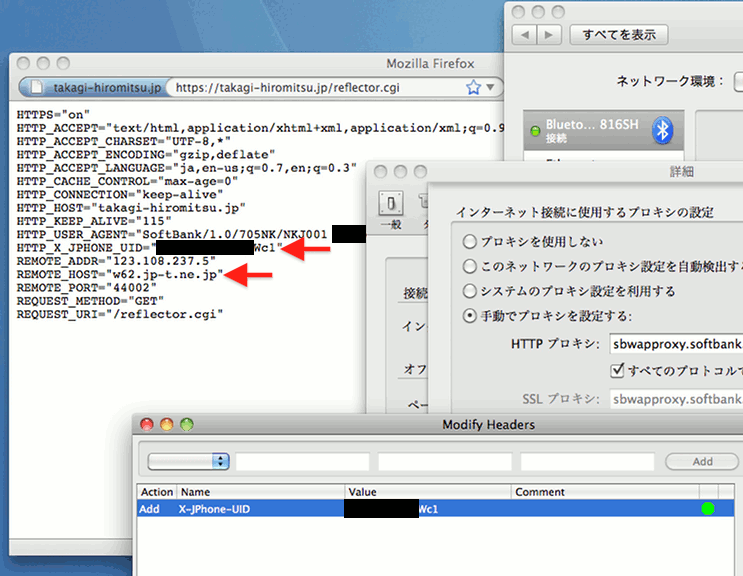

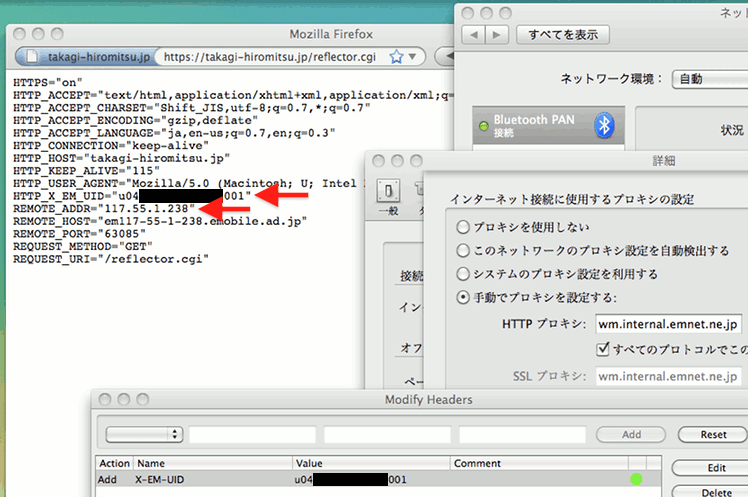

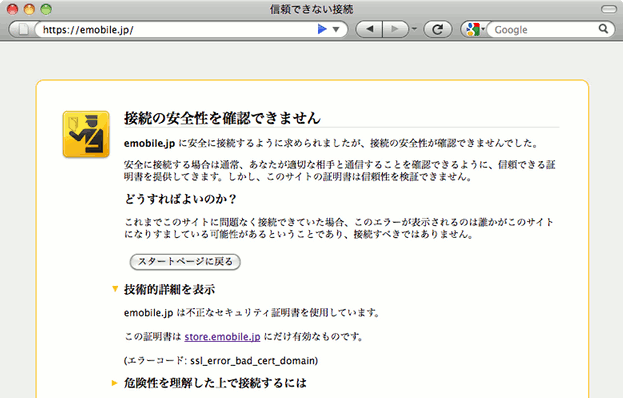

���̤η������ä���פϤ������⤷��ʤ�����PC����Ϥɤ������ʲ��ϡ���ǯ2��λ����ǡ����н����ʥӥ�Х����ǤΥ����Ȥˡ����̤Υ����ͥåȲ�����ͳ�ǥ������������Ȥ����ͻҤǤ��롣

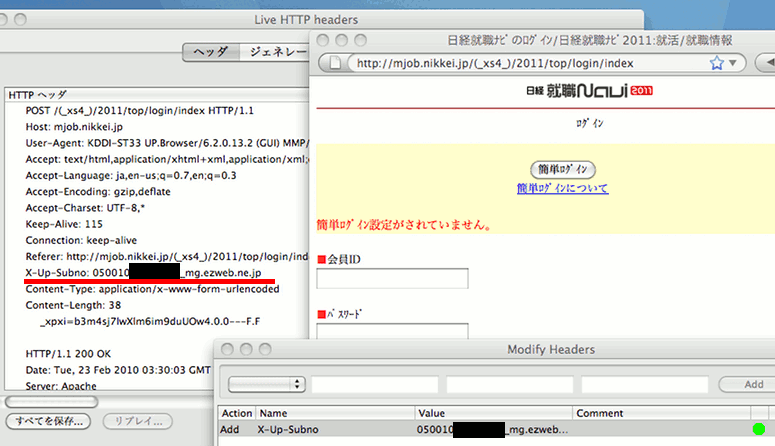

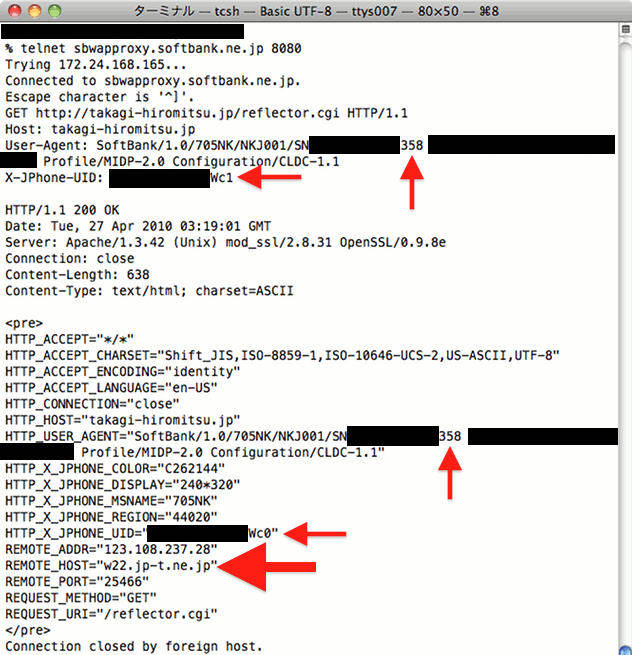

�����Ǥϡ�Firefox��������ѹ����ơ�User-Agent�Ȥ��� au�������ä�User-Agentʸ�������Ф����褦�ˤ��Ƥ��롣���Τ褦�ˡ��������������β��̤�����Ƥ��롣

���Υ����Ȥ������Ͽ�����ˤϡֲ���Ȥϡ�������ư��Ԥ�2011ǯ����ʹ�´��ͽ������������ر�����û����������ع�������ά�ˤ˲����Ͽ�����ߡ����УȣҤ������ǧ��������ؤ��ޤ����פȤ���Τǡ���ϲ����Ͽ���뤳�Ȥ��Ǥ��ʤ���

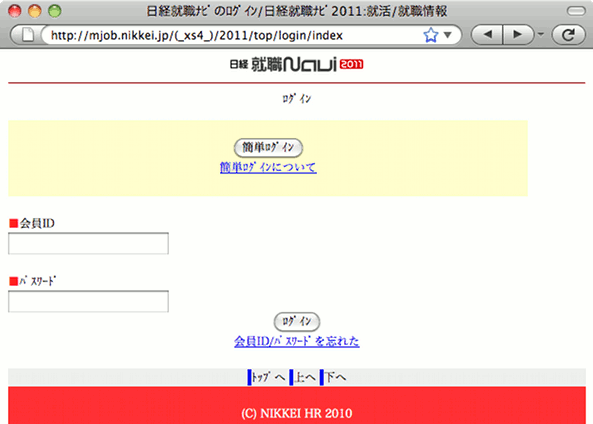

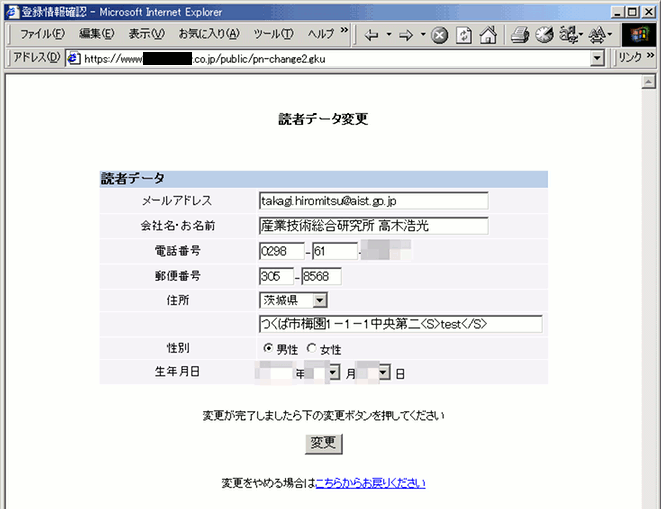

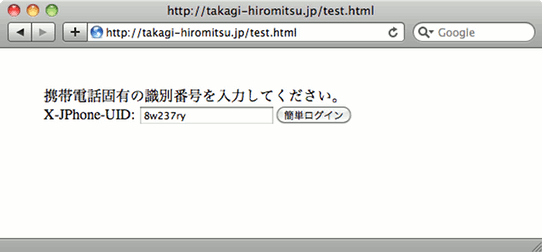

�����ǡ������Ͽ���ʤ��ޤޡִ�ñ��������ץܥ�����Ƥߤ�������ȼ��οޤΤ褦�ˤʤä���

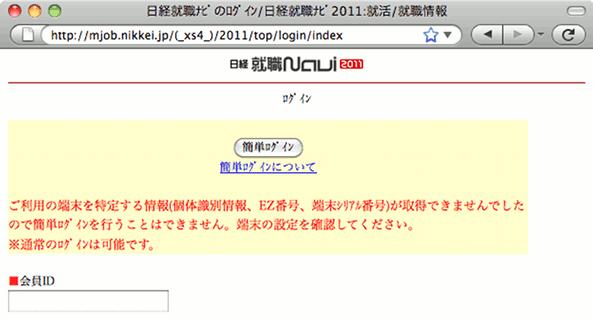

��ü�������ꤹ��������Ǥ��ޤ���Ǥ����ס�ü����������ǧ���Ƥ��������פȽФƤ��롣

�����ǡ�Firefox�Υ��ɥ����Ȥäơ��ꥯ�����ȥإå��ˡ�X-Up-Subno�פȤ��ƻ��au�������äη���Ը�ͭID��EZ�ֹ�ˤ���Ϳ����褦�ˤ���Ʊ���褦�ˡִ�ñ��������ץܥ�������Ȥ��������οޤβ��̤ˤʤä���

�ִ�ñ�����������꤬����Ƥ��ޤ���פȽФƤ��롣�Ĥޤꡢ���Υ����Ȥϡ��̾�Υ����ͥåȲ�����ͳ���������줿��η���Ը�ͭID��������ơ����줬�ǡ����١�������Ͽ����Ƥ��ʤ����Ȥ�Ĵ�٤��Ȥ������Ȥ���

���λ����ǡ��ʤꤹ�ޤ���������ǽ�ʾ��֤ˤ���ȿ��ꤷ�ơ�IPA���ȼ����Ͻ�������Ϥ��Ф�����äȤ⡢���ε�ư����ɬ���ʤꤹ�ޤ����Ǥ���ȤޤǤϸ����������Ȥ��С����Υ����Ȥ�¤�꤬��������������Ը�ͭID���ǡ����١�������Ͽ����Ƥ��뤳�Ȥ��ǧ���ʤƥ桼�������ꤷ�ˤ�����ʳ������äƤ���褦�䤯��������IP���ɥ쥹���ǧ����褦�˽�Ƥ��ǽ�����ͤ����ʤ���ʤ������ޤ����̤Ϥ��������Ū�ʥ����ǥ��Ϥ��ʤ���������

���ε�ư�ˤĤ��ơ�2��23�����Ϥ��Ф��Ȥ�����3��15���˼�갷���Ϥ����Ȥ�Ϣ�������ꡢ3��25���˽�������λ�����Ȥ�Ϣ�������ä������ߤǤϡ����н����ʥӤΥ�Х����ǥ����Ȥˤϡ��̾�Υ����ͥåȲ�����ͳ�Ǥϥ��������Ǥ��ʤ��ʤäƤ��롣�ե�����������������椵���褦�ˤʤä��Τ��������Фؤ�TCP��³���Τ��Ǥ��ʤ��褦�ˤʤä�������ۤɤν��ץ����ȤǤ��äƤ⤳�����������Ǥ��ä����Ȥ��ˤ���

����ˤ��Ƥ⡢�ɤ����Ƥ����������Ȥ��äƤ��ޤ��Τ�����ǯ��8����̤ΡʤϤƤʤ����н����ʥӤȤ��̤Ρˤ��륵���Ȥˤ�������Ĥ��ơ������ȱ��ļԤ�ľ�ܻ�Ŧ�����ä��Ȥ������������褿�ǽ���ֻ��Ϥ������ä���

����ϡ�����Ū�ˤϱ��ļ�¦�˰��դ�����С����Ǥ����Ƥ��ޤ��ȸ���ǧ���Ǥ�������Ǥ��礦���� ����¾�δ��������ͤ�����ΤǤ���С�����Ŧĺ����ФȻפ��ޤ���

���ļԤ˰��դ����������������Ȼפ�줿�褦�ǡ��褦����ˡ�����������ID��ï�Ǥ�����Ǥ����ΤȤ���ǧ�����礱�Ƥ����ͻҤ��ä���¾�οͤΥ�ˡ���ID�Ϥ狼��ʤ��Ϥ�����������פȻפäƤ��ޤ��餷����

���Τ褦�ʡ���ˡ���ID��ǧ�ڤ��Ǥ���ȻפäƤ��ޤ����ۤϡ�����Ū�˸Ť������Τ��Ƥ�������ǡ����Ȥ��С���̱�ֹ�����ȼ�ä��������������ΰ�ĤȤ����Τ��Ƥ��롣

�Ĥޤꡢ��̱�ֹ�����Ϥˤ�ä��ܿͳ�ǧ�Ȥ���Web�����Ȥ�ͤ����Ȥ����ǽ�Τ����Ϥޤ��ޤ���ǽ���������������������Web�����Ȥ������Ƥ����ˤĤ�ơ����������ܿͳ�ǧ�Ȥ��Ƶ�ǽ���ʤ��ʤäƤ�����

�ºݡ��ڹ�Ǥϡ�Web�����Ȥǽ�̱��Ͽ�ֹ�����Ϥ�ɬ�פȤʤäƤ���Ȥ�����¿���餷��������Ϥ��ܿͳ�ǧ�Ȥ��Ƥ���þ���Ƥ��ơ�Wikipedia�ˤ��ȡ�2015ǯ�ޤǤ˶ػߤ������ˤ����餫�ˤ���Ƥ��뤽������

��̱��Ͽ�ֹ�����Ϥ��ڹ��¿���Υ����Ȥǵ����Ƥ�����ǡ�¾�ͤν�̱��Ͽ�ֹ�����Ѥ��륱��������Ω������Ϥ䡢�ܿͳ�ǧ�μ��ʤȤ��Ƶ�ǽ���Ť餤�����ˤ��롣���Τ������ܤϡ�2015ǯ�ޤǤ˥����ͥåȾ�ǽ�̱��Ͽ�ֹ�ˤ���ܿͳ�ǧ��³�������˶ػߤ������ˤ����餫�ˤ�����

��̱��Ͽ�ֹ� - Wikipedia

�����������ܤϡ�����������������������ꤷ�ơ���̱������Ģˡ��30���43�ʽ�̱ɼ�����ɤ������������ˤǡ��ֻ�Į¼Ĺ���ʳ��μԤϡ����ͤ⡢��ά�˽�̱ɼ�����ɤ���Τ��뤳�Ȥ���ƤϤʤ�ʤ����פ����Ƥ��롣�ʻ��ȼԤ���ˡ���ID�����Ϥ�ǧ������˻ȤäƤ��ޤ��������ɤ��Ǥ��롣

ID������ǧ�ڤˤʤ�ʤ��ΤϿ������ʵ��ѼԤ��餹���ȩ���ФǤ狼�������Τ��Ȥǡ������餳�����͡��ʥ����奢�ץ��ȥ��뤬��ȯ����ƹ��פ���Ƥ�����ˤ����롣PKI��Ȥä���ˡ�Ǥϡ��������Ź���Ϥ�ڤ�ơ����饤�����¦����̩���������������ǧ�ڤ���ץ��ȥ��뤬�¸�����Ƥ����VPN��SSL�Υ��饤�����ǧ�����ˡ�

PKI�˸¤餺���ѥ���ɤˤ��ǧ�ڤ��äƤ���ʤ�������ʤ�ΤǤ��ꡢ����ϡ��⤷�ƥ����Ȥ�Ʊ��ID�ȥѥ���ɤ���Ͽ���Ƥ��ޤ��С���ν�̱��Ͽ�ֹ�˶ᤤ���֤ˤʤäƤ��ޤ��櫓��������������ѼԤ���Ǥ�Ǥ��뤷�����ѤǤ��륵���ȤȤǤ��ʤ������Ȥ�ʬ���ƥѥ���ɤ���Ͽ���뤳�Ȥǡ�����ʤ������ʤȤ���������夤�Ƥ��롣

������Ф���������Web������Ū�˰㤦�Τϡ���ˡ���ID�����������������ˤ��롣�ѥ���ɤʤ顢���ѼԤ��ռ���������������֤��Ȥˤʤ뤬�����������Υ�ˡ���ID�ϡ��ܿͤ�����Ǥ��ʤ��Ȥ����Ǿ���ˤɤ��ˤǤ����äƤ��ޤ��櫓�ǡ�����ǤϤޤä����ܿͳ�ǧ������̤����ʤ���

IP���ɥ쥹�����¤���Ф����ʤɤȥ��Τʤ����ѼԤϸ�����������ˤĤ��ƤϤ���ޤǤˤ�Ƥ����̤����������⿷���˽�ͽ�꤬���롣

���������ȼԤǤϡ����������Ƥ��뵻�ѼԤޤǤ⤬�����ȼ����������Ĥ�����äơ�����Ū�������蘆��Ƥ���ΤǤϤʤ����Ȥ��������ˤĤ��Ƥϡ������ˤ⼨������

���ΤȤ���ή���ΰ㤤���ʤɤȤ���ȿ����ФƤ�����������Ϥ�������ε��ѥ�������Ǥ��롣���줬�狼��ʤ����ѼԤϥ�Ф���

���礦�������⡢Twitter�Ǥ����ȯ����ͤ�������

����ϡ���������Ǿ�ȼԤȤ�����줽���Ȥ�������ФƤ����褦�ˡ��������������Τ褦�˥����ͥåȤ�ʤäƤ���Ȥ�����˾��ɽ��ʤΤ�������

����ϴ������ۤǤ��ꡢ����Υ����뵻�ѼԤ�͡���Ƥ����ʤ��Ȥ����ʤ���Ʊ��Τ��ȤϤ��Ф��С��̿��쥤�䲰�ο͡��������Ф����Ȥ����äơ���ä����ˤʤäƤ��롣���Ȥ��С���̳�ʤ����̿��ץ�åȥե����ฦ���פ�2008ǯ10��Υѥ֥�å��������罸�Ǹ������줿����Ƥˤϡ����ε��Ҥ����ä���

(b)��ư�̿�ʬ���ǧ�ڴ��פ�¾��ǧ�ڴ��פȤ���߱������γ���

����ü������������ˤ����ƺǤ�ȶ�ʾ���ü���Ǥ��ꡢ���ġ��椬��η���ü���Ϲ��٤ʵ�ǽ����ܤ����ϥ������ü���ȤʤäƤ��롣�����ǡ�������������ü���ˤĤ��ơ������̿��֡���ư�̿��֤Τ����줫����鷺��������쥹�ͥåȥ���ˤ����ƥ���ƥ�ġ����ץꥱ��������������Ѥ���ݤ��濴Ū��ü���Ȱ����դ��뤳�Ȥ��ǽ�Ǥ��롣

���Τ��ᡢ��ư�̿�ʬ��ˤ�����ǧ�ڴ��פˤĤ��Ƹ���ϡ���ư�Ϥ���鷺¾��ǧ�ڴ��פȤ���߱���������ݤ��뤳�Ȥϡ��椬��ζ��ߤ������������ι⤤���Ȥ����߽Ф���ǽ�������ꡢ�Ѷ�Ū�˿�ʤ��Ƥ������Ȥ�˾�ޤ�����

�㤨�С������IPv4���ɥ쥹��2011ǯ���˸ϳ餹���Τȸ����ޤ�뤳�Ȥ��顢�����ͥåȤ��ʳ�Ū��IPv6���ɥ쥹�˰ܹԤ��Ƥ������������ʻ����IPv6���ɥ쥹���Ʒ���ü���ˤ� ��Ϳ�����С�����������ֹ�����١����Ȥ����桼����ID���ؤ�äơ�IPv6���ɥ쥹�����ü���μ��̻ҤȤ��뿷���ʰ�ư�̿���ǧ�ڴ��פ��ۤ��뤳������ͤ�������

�̿��ץ�åȥե����ฦ���������̿���゚��åȥե�����κߤ����װ�, ��̳��, 2008ǯ10��24��

���줬ŵ��Ū���̿��쥤�䲰�δ٤�������ۤǡ�������Ф��Ƥϡ�ʣ����ȿ�аո�����졢�ǽ�����ǤϤ�����ʬ�����������֤��Ȥ��Ƥ��롣

- ���̿��ץ�åȥե����ฦ��������Ƥ��Ф���ո����罸�η��, 2008ǯ11��28��

- ����Ƥ��Ф���ո����罸�η�̵ڤӤ�����Ф���ͤ���, 2009ǯ1��30��

�ո�63

IPv6���ɥ쥹�ϥ���������Υ����֥��������˾�����Τ��졢�桼�����������β��ݤ�����Ǥ��ʤ����Ȥ��顢���ꤵ�줿IPv6���ɥ쥹��ǧ����ID�Ȥ����Ѥ��뤳�Ȥϡ��������ƥ���ץ饤�Х��������꤬���ꡢ�ޤ������ɸ���ư���ˤ�ȿ���뤳�ȤȤʤ롣

�ͤ���63

�ʲ��ε��Ҥ������롣

���㤨�С������IPv4���ɥ쥹��2011ǯ���˸ϳ餹���Τȸ����ޤ�뤳�Ȥ��顢�����ͥåȤ��ʳ�Ū��IPv6���ɥ쥹�˰ܹԤ��Ƥ������������ʻ����IPv6���ɥ쥹���Ʒ���ü���ˤ���Ϳ�����С�����������ֹ�����١����Ȥ����桼����ID���ؤ�äơ�IPv6���ɥ쥹�����ü���μ��̻ҤȤ��뿷���ʰ�ư�̿���ǧ�ڴ��פ��ۤ��뤳������ͤ����롣��

�¤Ϥ��Ρ��̿��ץ�åȥե����ฦ���פκǽ���������ʤ��������Υѥ֥�å���������аո��������졢����ʤɤ˵�������Ƥ��ꡢ�ץ饤�Х����ȥ������ƥ���ξΩ������ǧ�������ˤ��Ƥ����ʤ���Фʤ�ʤ�����äƤ��롣

���ΰƤ˽�Ƥ������Ҥβ����������ۤ��Ȥ����ȡ��桼��ǧ�ڤϡ����ץꥱ�������ɬ�פȤ��Ƥ����ΤʤΤ����顢���ץꥱ�������쥤��ǹԤ��٤���ΤǤ���Ȥ������̿��쥤��Ǥ�Ǥ��뤫��Ȥ��äƤ������Ƥ��ޤ��ȡ��̿����Ƥ���¤���ǧ�ڤ���Ƥ��ޤ����Ȥˤʤꡢ�Ĥޤꡢ�͡��Ρ�ǧ�ڤ���ʤ���ͳ�פ���å����뤫��Ǥ��롣

���μ�δ������ۤϲ��ˤ��ְ¿������������ͥåȿ�ʶ��IJ�פ���Ω��ս��ε��ҡ�2003ǯ�����ˤˤ⸫��졢���������δط��Ԥ���𤷤ƻ��ʤ��������Ȥ����аޤ⤢�롣

�����������㤤�������ѼԤΰո��˼����ʤ������פ��ȿ��δ����˽ФƤ���ȴ��ʤ�����ǯ1��Υ��ӥ塼�����Ǥ⡢NTT�ɥ������¼������ɽ����������Ĺ�����Τ褦�˽Ҥ٤Ƥ��롣

- ���ե��ӥ塼��������10ǯ���Ѥ���Х���ӥ��ͥ�����NTT�ɥ��� ��¼���ʹ���ʸ��ԡ�, ITmedia +D ��Х���, 2010ǯ1��3��

ITmedia���ޤ��������饦�ɤ������Ǥ��͡������ǽ��פˤʤ����Ǥϲ��Ǥ��礦����

��¼���NTT�ɥ�����ɽ����������Ĺ�� ��Ϥ�μ¤ǰ����ʥ桼����ǧ�ڵ��ѤǤ��͡������Ǹ��ˤʤ�Τϡ��������ä�ǧ�ھ�����ȹͤ��Ƥ��ޤ��������ͤ�1�ͤ��Ļ��äƤ�����������ɳ�Ť����ǸĿ�ǧ�ڤ�Ԥ��ΤǤ����������äϵ�ˤθĿ�ǧ���ֹ����äƤ��ꡢ�ʤ���ǧ�ھ���ϡˤʤꤹ�ޤ����������Ѥ��Ǥ��ޤ������������ޥ���ǥХ�������ˤ�����������å���ꥢ�ζ��ߤˤʤäƤ����Ǥ��礦��

���⤽��NTT�ɥ���ϡ��ɤ���ä���֤����������פ������ˤʤ�Τ�������ɽ���Ƥ��ʤ��Τ����顢���θ�����Ϥʤ�������

Ʊ�ͤ�ȯ���ϡ��衹���ζ�����˳����줿����������ɾ���Ȥ�Ustream��Ѥκ��̲��SIM LOCK Japan ����������IT���㡼�ʥꥹ�Ȥˤ��Ƥ�����פǤ�ФƤ�����

�ʿ�������

����ƥ�ĥץ��Х����Ǹ����ȡ�������äƤ��뤫�ɤ����Ȥ����Τ���������ޤ����ɤ⡢���Ȥ⤦��ġ����������ϤΥ���ƥ�ĤäƤ����Τϡ����֥����饤��ID���ޤ�������ü�����̾���ȡ����ȥ���ꥢ����βݶ��ȤäƤ���Τǡ�����������Τ����ΤȤ����������ץ�ʥ����ͥåȤ������ˤϤʤ���Ǥ��͡����쥸�åȥ����ɤ����ܿͤϻȤ�ʤ��äƤ����Τϡ��ͥåȤ������ǤϤ⤦����ϾQ�ʤΤǡ���äѤ�������롩 �����Ȥ��Υ��쥸�åȥ����ɰʳ��η�Ѥ��ɤ���ä������Τ������˥ɥ��⤵���au�Ϥ��äơ�����ꥢ��Ѥ���Ȥϸ��äƤޤ����ɤ⡢���줬�ɤ�����Ȥ��䤹����Τˤʤ�Τ����Ȥ������ȡ��ճ��Ȳݶ����٤�����ܤ���Ƥʤ���Ǥ����ɤ⡢���֥����饤��ID�����뤳�Ȥ�ǧ�ڤ��ڤäƤ������ʰ�Ʊ�����ˤ�����͡��ʤꤹ�ޤ��ꥹ�����㤤�äƤ������������ƥ��塢�ޤ��桼���ӥ�ƥ���Υץ饹�⤢�äơ�����������Τ����㤢SIM�ե�ˤʤ�ȡ����줿�֤Ȥ��ʤ��ʤ��ǽ�����⤯�ʤäƤ����ǡġġ��̤οͤ��ä��Ϥ���

�����IJ����

�������ˤ��Ρ��������ƥ��������äƤ����ΤϤ��줿�����ˤ���Ȼפ���Ǥ����ɡ�����ʳ��Τ��Ȥ˴ؤ��Ƥϡ��롼�뤬�Ѥ�ä���롼�뤬�狼�ä��Ȥ��ǡ��ޤ����������ޤ����ޤ�Ƥ�����Τʤ�ʤ��Ǥ����������顢��¸�Υ롼�뤬�����������äѤ��Ѥ��ʤ���ͤäƤ����Τϡġġ��������ˤ͡��ޤ��Ѥ��äƤ����Τ�̵���Ǥ��衢�ޤ��Ѥ��Τ������⤷��ʤ����ɤ�ġġ��̤οͤ��ä��Ϥ���

SIM LOCK Japan ����������IT���㡼�ʥꥹ�Ȥˤ��Ƥ����, ��Ⱦ 33ʬ20�ä��

���ޤ�ˤ⸽���黿��ȯ���Ф��ꤹ��������Ф������IJ����֤ޤ����������ޤ����ޤ�Ƥ�����Ρפȱ�θ�����˶�����褷�Ƥ��뤬������Ǥ�֥������ƥ��������äƤ����ΤϤ��줿�����ˤ���פȡ�������ʬ��ȿ���Ǥ����ˤ����Τ��餯���ä���

�����ͻҤ��Ф��ơ���İ�Ԥ���Twitter����Ƚ����������Ǥ�����

���θ塢��İ�Ԥ���μ���������륳���ʡ��ǡ��ʲ�����Х��ߥ�˥����������ӻ�����֥����饤��ID�ϴ��ʤ��Ȥ���Twitter����������ꤢ������

�ʻʲ���δ͵��

���ä���ǧ�ڤ��äǼ��䤬�ФƤ��ޤ��͡����ܤΥ桼���ο���Ū�ʤ�Τʤ�Ǥ��礦���͡�����ꥢ�η��Ӥ������¿��� �ʤ��ʤ����쥸�åȤ����˰ܤäƤ����ʤ��ä����äơ����֥����饤��ID������ꥢ��ID�Ǥ���͡��������������������䤹���������������äƸ����äƤޤ����ä���

�ʿ�������

�����Ǥ��͡�

�ʻʲ���δ͵��

�����Ȥ����Τϸ������ʤ����Ȥ�������⤢�ä���Ǥ�����ǧ�ڤλ��Ȥߡ� �ĤޤꡢKindle�Ǥ���Apple�λ��ȤߤǤ��ꡢ¾��ǧ�ڼ��ʤ��ФƤ����Ȥ����Τ����κǶ��ư�����Ȼפ���Ǥ����ɤ͡�����ꥢ����ʤ��Ƥ⤤����ʤ����Ȥ�������������ή�줬�Ǥ��ĤĤ���Ȼפ���Ǥ����ɤ⡢���Τ����꾭��Ū�ʸ��̤��Ȥ�������

�����IJ����

����Ū�ˤϥ����ͥåȤε��ѤʤΤǡ��٤Ĥˡ������奢����ʤ����ȸ��ä��顢�����奢�ʤ�Τ��뤳�ȤϤǤ���Ȼפ����ɤ⡢�������¿����Ƴμ¤�100�ѡ�����ȥ��ߥåȤǤ���褦�ʻ��Ȥߤ�����äѤ��Ĥ�������ꥢ������ͥåȥ���Ȥ������Ȥ��Ȼפ���Ǥ������줬�������Ȥ����ȡ����μ��˹Ԥ��ʤ��Ȥ����ʤ��Ȥϻפ��ޤ����ɤ⡣

�ʿ�������

ǧ�ڤ˴ؤ��Ƹ����ȡ��Τ��˥���ꥢ�����äƤ��붯����郎��äѤ���������ֹ�ʤ�Ǥ���͡��������äϳμ¤ˤʤꤹ�ޤ��ΤǤ��ʤ��ġ���ʤΤǡ��ޤ����������������ӤȤ������ޤ������ɤ����ºݤ��졢�ʳ�Ū�˾�������ƤϤ��ʤ��ȡ��ºݤ��줬����Ȥ��ƻ��㤬����櫓�Ǥ�ʤ��ƤǤ��͡����Υ������ƥ��ι⤵�äƤ����Τϰ�ĸ���٤��Ȥ��������롣����˥������ƥ���������ʤ��ơ�Ʊ���ֹ�ǡ��������ܿ�����ǧ���桼�����ȤäƤ���Τǡ��������ܿ���ǧ�ڤ������䤹���äƤ������Ȥ�������ɤ��⤢���Ǥ��͡��ʤΤǡ������դ����奭��ꥢ�����ˤϤʤäƤ����Ȼפ��ޤ�����ά��

����

�����Ľ���¡�

�����������ǰ������ˤʤ�Ȥ���С��������˷������äΥ��֥����饤��ID�äƤ����Τϡ������ɤ��Ǥ������Ȥߤʤ�Ǥ����ɤ⡢�������ƥ�Ū�ˡ����Ѥ���������ȡ���ľ���á�����ʤ�Ǥ��͡��Ǥ⡢�����ʳ��Dzݶ⤷�Ƥ�ͤȥ���ƥ�Ĥ���ä��Ȥ������⤷����ʪ��ʧ�ä��Ȥ��������Ĥʤ��ߤ�롢����Ū�ʼ��ʤȤ��Ƥϡ������ǥ��֥����饤��ID��Ȥä���ˡ������ͥ��Ƥ���Ȥ������Ȥ��Ȼפ���Ǥ������⤷������ȡ�����ϤҤȤĴ��Ԥ������Ȥ����ǤϤ����Ǥ����ɤ⡢�ӥ��ͥ���ǥ���Ȥ�Ω�Ƥ��ʳ��ˤ����ơ��Ҥ�äȤ���ȷ������äΥ��֥����饤��ID�ʳ��ǡ��ݶ�Ԥ���ä��ͤ���ȷ�ӤĤ�����ˡ�äƤΤ������ޤ���ǽ�����ʤ��櫓�ǤϤʤ�����ʿʬ�ȥ�ǥ���������Ȥ��ϡ����������������פ��Ȼפ��������ǿ�ʿ�ε����Ȥ����Τ������Ū������Ω���ʤ��Ȥ���������Ȥ���С����ΤȤ������줬���Ĥ��äƤʤ�����������ȡ����줬����ꥫ���ä��顢���쥸�åȥ����ɤǤ������⤷��ʤ����ɡ����ɥ磻�ɤǤϤ��������櫓�ǤϤʤ���

�ʿ�������

����ꥫ�ϥ��������ʥ�С�������ޤ��衣

�����Ľ���¡�

���������ʥ�С��äƻȤäƤ�Ȥ�������ޤ����ä���

������ʹ���

�ڹ�˹�̱�ֹ椬���äơ�����ƥ�Ĥκǽ�λ��ѤΤȤ�������ơ��������������ǧ�ڤ���ޤ���

�ʰ�Ʊ��

�ġġġġ�

���̤��äء�

SIM LOCK Japan ����������IT���㡼�ʥꥹ�Ȥˤ��Ƥ����, ��Ⱦ 47ʬ33�ä��

���ܤ������Ĥ顣��������ɾ���Ȥ�μ����٤�֤���ˤ����̿��ץ�åȥե����ฦ�������˽�Ƥ��뤳�Ȥ��դޤ��Ƥ��ʤ���

���ΤȤ���Twitter�Ǥϰʲ��������ФƤ�����

��ѤƤ��Ƥ��Υ�������ɾ���Ȥ�ɤ��ˤ������Ȼפä������ޤ������ޤ�ƶ��ϵڤФ��ʤ������������֤Ǥ����Τ�������

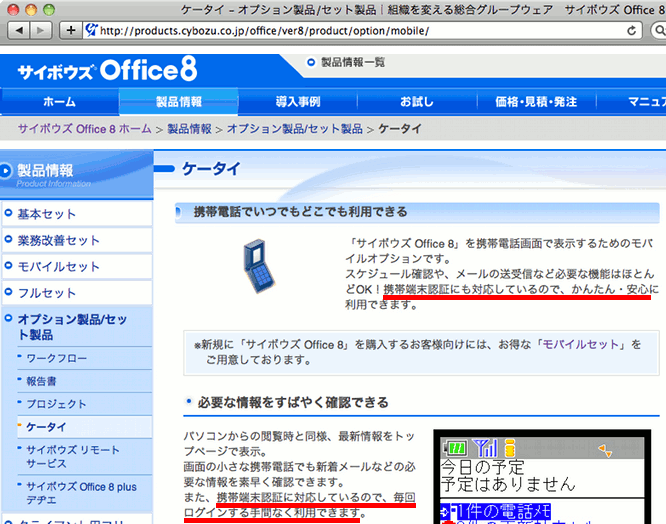

�ͤ�Υ����ͥå�Web�ϡ����ѼԤ���äƤ����Ф���������ˤ�Web���ץꥱ������ѼԤˤǤ��뤳�Ȥ����롣���ܤ������ϻȤ�ʤ����ȡ��狼�äƤ��뵻�ѼԤϡ��ޤ�������Ը�ͭID�λ��Ѥ���뤳�Ȥ����⤦�Ϥ�Ƥ��ޤä��Ȥ����ϡ������������Ƥʤ��ˤ��Ƥ⡢���������褦�˺���������Ƥ������Ȥ���

���ˤϤĤ��ˡ֤����������פ�����ߤ���Ȥ����⸽��Ƥ�����

- Buzzurl����Τ��Τ餻: Buzzurl��Х���������֤�����������ǽ��λ�Τ��Τ餻, 2010ǯ3��5��

Buzzur�η������ø���Buzzurl��Х���ˤ����ޤ��ơ�����ü���Τ�����ü����ͭID���Ѥ����֤�����������ǽ�����Ƥ���ޤ�����

�������η���ü�����괬���Ķ����Ѳ��ˤ�ꡢBuzzurl�Ǥϡ֤�����������ǽ�Ϥ����������ȹͤ��Ƥ���ޤ����Ĥ��ޤ��Ƥ�2010ǯ3������������ޤ����ܵ�ǽ����λ�������ޤ���

- Buzzurl����Τ��Τ餻: ��Buzzurl��Х���ۤ����������ǽ��λ�Τ��Τ餻, 2010ǯ4��3��

���������ޤǤ���λ����Ȥ��������Ƥ���ޤ�����Buzzurl��Х���δ�ñ��������ǽ�Ǥ���������������ޤ�����λ�������ޤ�����

��ñ��������ǽ�����뤿��ˡ���ñ��������������Ԥ�줿�����ͤ�ü����ͭID��Ū����������ʷ������Ѵ����������¸���Ƥ���ޤ���������ñ��������ǽ���ѻߤ˹�碌�ޤ��Ƥ��٤ƺ���������ޤ�����

EC�ʥӤϤ����Ȥ狼�äƤ��뵻�ѼԤ���äƤ���餷���Ȥ������Ȥ��狼�롣