2009ǯ01��11��

�� �ΰդˤ����ή�ȲἺ�ˤ��ή�С�Winny�ˤ�����Ȼ�®�٤����

��ǯ11�������ˤʤä�������IBM�γ�ȯ�����轾�Ȱ������Winny�ͥåȥ���ؤθĿ;���ή�л���ˡ������ʻ��֤��������褦�ǡ����ˤ�����ˤˤ�������ƻ���꼡������

- Winny�ͥåȥ���ǡ�������θĿ;���ή�С����Ϥ�2000�ͤ�����11���ͤ�, ITmedia, 2009ǯ1��8��16��22ʬ

- �����Ω������̾���Winny��˺���ή�� 11����ʬ���ǧ, INTERNET Watch, 2009ǯ1��8��18��41ʬ

- ��Ω����11���ͤξ���ή�С�����������ѹ�������, ī����ʹ, 2009ǯ1��8��22��40ʬ

- 11���ͤθĿ;���ή�С���������˥��ե��Ѥ��Ŀ�����, ���俷ʹ, 2009ǯ1��8��23��47ʬ

����ή��ϡ��ǽ��Winny�ͥåȥ�����ή�Ф�����7����ˤ�Τ���Winny�ͥåȥ����ˤϤ⤦���Ĥ���ʤ��ʤäƤ�����11��ˤΤˡ����θ岿�Ԥ���Share�ͥåȥ���ˡ�͢�Сס�ž����Ū�Ǹΰդ���ή�ˤ����ﳲ�������äƤ�����Share��ž�ܤ��줿�Τ�2000��ʬ�����ޤޤʤ��ե�����ˤ���11����ʬ��ޤ�ե����뤬1��7���ˤʤäƺ���Winny�ͥåȥ������ή���줿�Ȥ������ȤΤ褦����

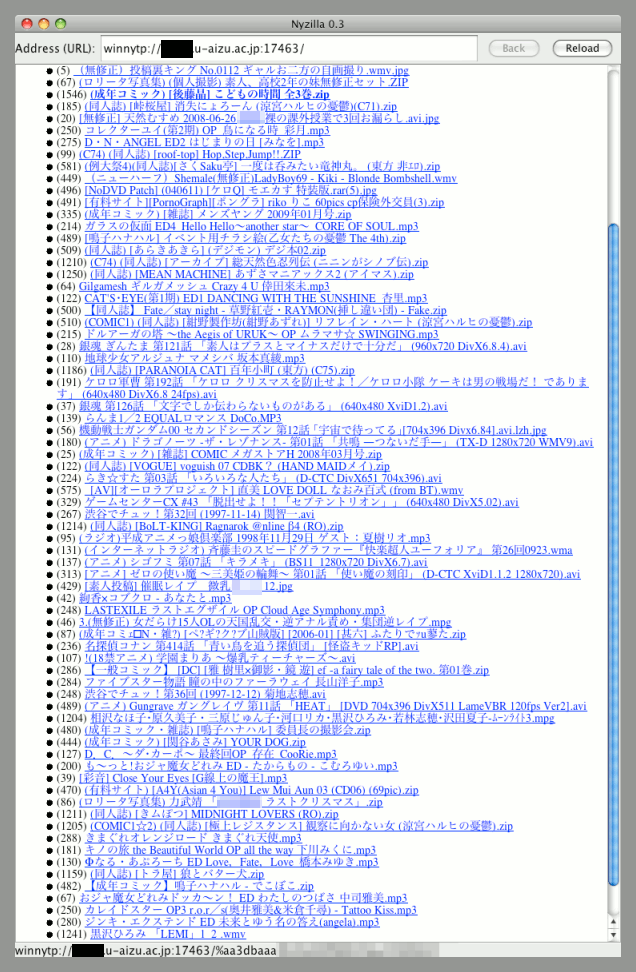

��������ȯɽ���Ȥ�����ȯɽ���뤫�鹭����פʤɤ����餹��Ԥ��ФƤ��뤬���Ϥ����Ƥ��������������䤬�����2006ǯ8����Ư�����Ƥ���Winny���������2008ǯ3��2�����������ȡˤδ�¬��Ͽ���顢Winny�ͥåȥ����ή�줿�Ȥ�������Υե������ή�̾������ǧ���Ƥߤ���

��ƻ�ˤ���1��7���˳�ǧ�����ȤΤ��Ȥǡ�����ȯɽ��8���˳����줿�褦�����ǽ����ƻ��ITmedia��1��8��16��22ʬ�ε����Ǥ��롣

��μ���Ǵ�¬���줿�����ե�����Υ����ε�Ͽ��2008ǯ7��ʹߤε�Ͽ������Сˤ�ʲ��˼���������������ǰ�ʤ��顢1��6����12��52ʬ����7����11��40ʬ�ޤǥץ�����ब����Ƥ��ƴ�¬�Ǥ��Ƥ��餺�����礦�ɤ������ο��ʻ����ӤȤʤäƤ��뤿�ᡢ���Υǡ������ȿͤ��Ƥ���Ȥϸ¤�ʤ���

��ü����ϡ��ﻲ���̡�ž�����줿�֥��å����ˤ�ե����륵�����������������ͤǡ������褽���ͤμ�˥ե����뤬�Ϥä���*1��ɽ���Ƥ��ꡢ������2���ܤϡ֥ȥ�åספ��ֹ��16�ʿ��ˤ�ɽ���Ƥ��롣������3���ܤο��ͤΰ�̣�ϸ�Ǽ�����

��ü����ϴ�¬����Ǥ��ꡢ������2���ܤϥ����Υ����ॹ����סʥ�����˽�Ƥ������ˤǤ��롣IP���ɥ쥹�ϰ������������ݡ����ֹ�ϥ���ե��٥åȤ��֤�������������IP���ɥ쥹�ȥݡ��Ȥ��Ȥ�������ȯ�����ΥΡ��ɤǤ��ꡢƱ���Ρ��ɤ˽и���˿��ä��Ρ����ֹ����3��̾�˼����Ƥ��롣�ƥΡ��ɤ�96%�ʾ�γ�Ψ�Ǥ��Υե��������äƤ������Ȥ��̣���Ƥ��롣�ʤ���1���ܤΥե�����̾�κ��Ρ�15xxxxxxx�פϥե����륵�����Ǥ��롣

15xxxxxxx [�ε��ʤ�����] XXXXXXX(BXXXXXXX)�Υɥ������ vol.7.zip 2008-09-02.16:17:50 2008-09-02.14:01:32 1 119-228-114-XXX.eonet.ne.jp:A 3 54E9 6.08 2008-09-02.16:25:04 2008-09-02.14:01:32 1 119-228-114-XXX.eonet.ne.jp:A 3 54E9 6.08 2009-01-07.22:48:57 2009-01-07.01:29:59 2 EM114-48-20-XXX.pool.e-mobile.ne.jp:B 1 0 10.62 2009-01-07.23:49:09 2009-01-07.23:24:44 3 sXXX.HtokyoFL31.vectant.ne.jp:C 467 0 11.52 2009-01-07.23:49:53 2009-01-06.23:28:24 4 EM114-48-48-XXX.pool.e-mobile.ne.jp:D 1 0 11.26 2009-01-08.00:17:12 2009-01-07.23:02:25 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 11.94 2009-01-08.00:39:43 2009-01-07.23:45:22 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 12.32 2009-01-08.00:40:35 2009-01-07.23:02:25 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 11.94 2009-01-08.02:30:43 2009-01-06.09:06:56 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 18.02 2009-01-08.02:38:30 2009-01-07.23:45:22 7 r-123-48-50-XX.g101.commufa.jp:F 13 54E9 18.10 2009-01-08.02:56:00 2009-01-07.23:45:22 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 19.27 2009-01-08.03:00:35 2008-09-05.12:55:52 8 softbank221101206XXX.bbtec.net:G 8 54E9 19.99 2009-01-08.03:19:04 2009-01-06.09:06:56 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 20.45 2009-01-08.04:12:42 2009-01-08.04:02:55 9 plXXX.nas933.p-aichi.nttpc.ne.jp:H 116 0 21.41 2009-01-08.04:16:25 2009-01-08.02:36:41 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 21.41 2009-01-08.04:49:53 2009-01-08.03:53:16 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 21.99 2009-01-08.04:49:54 2009-01-08.03:53:16 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 21.99 2009-01-08.05:08:02 2009-01-08.04:07:54 10 janis220254096XXX.janis.or.jp:I 4 0 21.41 2009-01-08.06:23:19 2009-01-08.03:50:55 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 24.01 2009-01-08.06:30:20 2009-01-08.03:50:55 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 24.01 2009-01-08.06:32:31 2009-01-08.06:02:32 11 FL1-119-241-46-XXX.kng.mesh.ad.jp:J 1 0 23.75 2009-01-08.06:49:22 2009-01-08.06:11:39 12 softbank218132026XXX.bbtec.net:K 1 54E9 24.36 2009-01-08.07:01:00 2009-01-08.06:11:32 13 ntt3-pppXXX.west.sannet.ne.jp:L 4 54E9 24.47 2009-01-08.09:29:46 2009-01-08.00:27:00 14 p40XX-ipbf2308marunouchi.tokyo.ocn.ne.jp:M 42 0 29.33 2009-01-08.09:34:10 2009-01-08.04:45:05 10 janis220254096XXX.janis.or.jp:I 4 0 28.53 2009-01-08.09:39:41 2009-01-08.04:45:05 11 FL1-119-241-46-XXX.kng.mesh.ad.jp:J 1 0 28.83 2009-01-08.10:27:07 2009-01-07.23:45:22 12 softbank218132026XXX.bbtec.net:K 1 54E9 29.74 2009-01-08.11:07:57 2009-01-08.10:33:32 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 29.78 2009-01-08.11:11:53 2009-01-08.10:33:32 15 p31XX-ipbf3006marunouchi.tokyo.ocn.ne.jp:N 3 0 28.56 2009-01-08.11:43:01 2009-01-08.07:00:39 15 p31XX-ipbf3006marunouchi.tokyo.ocn.ne.jp:N 3 54E9 30.29 2009-01-08.11:46:22 2009-01-08.10:28:08 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 0 30.31 2009-01-08.11:55:23 2009-01-06.23:28:24 9 plXXX.nas933.p-aichi.nttpc.ne.jp:H 116 0 30.34 2009-01-08.12:00:49 2009-01-08.10:32:07 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 30.33 2009-01-08.12:22:57 2009-01-07.23:45:22 9 plXXX.nas933.p-aichi.nttpc.ne.jp:H 116 54E9 30.35 2009-01-08.12:31:27 2009-01-06.23:28:24 16 EATcf-424pXXX.ppp15.odn.ne.jp:1451 78 0 30.35 2009-01-08.13:03:51 2009-01-06.23:28:24 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 30.48 2009-01-08.13:22:54 2009-01-08.06:49:02 17 118-83-33-XXX.htoj.j-cnet.jp:O 1048 0 29.27 2009-01-08.13:31:37 2009-01-08.11:50:46 17 118-83-33-XXX.htoj.j-cnet.jp:O 1048 54E9 30.50 2009-01-08.13:35:59 2009-01-08.13:13:35 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 0 30.68 2009-01-08.13:40:38 2009-01-08.13:11:02 18 eatkyo084XXX.adsl.ppp.infoweb.ne.jp:P 2 54E9 30.55 �ʤ���ʹߡ�ή���˻ߥ����餷����Τ������뤿��ά��

�����ե�����ϡ�2008ǯ9��2���˰��ٴ�¬���줿�塢���θ��¬����Ƥ��ʤ��ä�*2����2009ǯ1��7����23��48ʬ����ƤӴ�¬�����褦�ˤʤꡢ���θ��������͡��ʥΡ���ȯ�Υ����Ȥ��ƴ�¬�����褦�ˤʤä����Ȥ��狼�롣

�Ĥޤꡢ����ȯɽ���������ʳ��Ǵ��˳Ȼ�����®�˻ϤޤäƤ��ơ��ߤޤ�ʤ��������������Ƥ����Ȥ������ȤǤ��롣

�Ǥϡ��ʤ�9��˴�¬���줿�Ȥ��ϳȻ������ޤ�ʤ��ä��Τ������ΰ㤤��ͻ����뤿��ˡ��̾��ή�Хե�����ˤ����ƳȻ��ϰ���Ū�ˤɤΤ褦�˹����äƤ�����ΤʤΤ���Ĵ�٤Ƥߤ���

�ʲ��ϡ�2008ǯ3��2���������ο�2���������ݤ˽��פ����ǡ���*3���顢�����Ĥ������Ĥޤ�������ή�Хե�����ˤĤ��ƤΡ�������¬�����Ǥ��롣

XXXXXXXXX [�ε��ʤ�����] XXXXXXXX(6XXXXXXX)�Υɥ������ vol.2.zip 2006-09-26.00:26:14 2006-02-20.16:41:22 1 pXXXX-ipbf504souka.saitama.ocn.ne.jp:299XX 1 24A9 0.19 2006-10-17.17:07:01 2006-02-20.16:41:22 1 pXXXX-ipbf504souka.saitama.ocn.ne.jp:299XX 1 24A9 0.19 2007-03-06.02:54:57 2006-02-20.16:41:22 2 pXXXX-ipbf404souka.saitama.ocn.ne.jp:299XX 1 24A9 0.19 2007-03-06.20:48:34 2006-02-20.16:41:22 2 pXXXX-ipbf404souka.saitama.ocn.ne.jp:299XX 1 24A9 0.19 2007-03-14.19:22:05 2006-02-20.16:41:22 2 pXXXX-ipbf404souka.saitama.ocn.ne.jp:299XX 1 24A9 0.19

����Ϥ����餯��ή�мԤΥΡ��ɤ�������ȯ�����Ƥ��������ǡ�¾�ΥΡ��ɤ��饭����ή��Ƥ��뤳�ȤΤʤ��ä�����Ǥ��������ե�����̾��Web�������Ƥ�ҥåȤ��ʤ��������λ��狼�餷�ơ�2006ǯ2��20���˥����륹��Ƨ��ǥ��åץ����ɥե����뤬�������줿��Τ���2007ǯ3��ޤǥ��åץ����ɾ��֤ΤޤޤˤʤäƤ����Ȼפ��롣

���ΥΡ��ɤϤȤ��ɤ��ʿ������1������Ȥ��ˤ�����Ư�����Ƥ��ʤ��ä��Τ������������ΥΡ��ɤ��Ф�����³��Ͽ��Ĵ�٤Ƥߤ��Ȥ������ޤ���������֥ݡ���0�פDZ��Ѥ���Ƥ����餷�����Ȥ��狼�ä��������β�Ư������Ĵ�٤Ƥߤ��Ȥ�����2006ǯ9��3����9��10����11����9��16����17����9��22����23����9��26����29����10��1����2����10��6����7����10��12����13����10��17����24����10��26����27����10��29����11��16����2007ǯ1��10����1��30����2��24����3��3����3��6����8����3��11����17����3��21����31���˲�Ư���Ƥ���*4���Ȥ��狼�ä���

���������Ư�����Ƥ��Ƥ⡢���åץ����ɥե����뤬���äƹԤ���ʤ����Ȥ�����褦�����ݡ���0�Ǥ��뤳�Ȥ��ҤȤĤθ������⤷��ʤ�*5��

���λ���⡢ï�ˤ���äƹԤ���ʤ��ä��Ȼפ������Ǥ��롣Web�Ǹ������Ƥ⸫�Ĥ���ʤ������ΥΡ��ɡʺ�̤ΥΡ��ɡˤϥݡ��Ȥ���������Ρ��ɤǤ��ä���

XXXXXXXXX [�ε��ʤ�����] XXXXXX(EXXXXXXX)�Υɥ������ vol.2.zip 2006-08-28.01:17:08 2006-08-27.18:35:17 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.06 2006-08-28.15:50:31 2006-08-28.15:28:14 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.06 2006-09-17.15:07:59 2006-09-17.14:08:40 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.08 2006-09-17.17:56:27 2006-09-17.16:50:53 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.08 2006-09-17.19:52:49 2006-09-17.19:02:15 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.11 2006-09-17.19:52:54 2006-09-17.19:02:15 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.11 2006-10-05.09:36:55 2006-10-05.08:24:41 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.08 2006-10-17.23:42:51 2006-10-17.22:18:46 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.00 2006-10-18.00:47:22 2006-10-18.00:04:02 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.01 2006-10-19.00:49:14 2006-10-18.23:59:41 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.05 2006-10-19.00:49:50 2006-10-18.23:59:41 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.05 2006-10-19.04:52:40 2006-10-19.04:21:54 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.07 2006-10-19.05:53:24 2006-10-19.05:03:14 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.08 2006-10-24.07:34:44 2006-10-24.04:52:15 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.09 2006-11-16.18:02:57 2006-11-16.17:04:08 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.10 2006-12-11.01:18:29 2006-12-10.23:47:28 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.02 2006-12-11.03:23:40 2006-12-11.01:45:26 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.03 2006-12-11.15:40:33 2006-12-11.14:56:36 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.04 2006-12-31.09:47:32 2006-12-31.08:13:17 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.03 2006-12-31.10:22:37 2006-12-31.08:13:17 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.03 2006-12-31.13:46:20 2006-12-31.12:06:44 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.04 2006-12-31.14:10:40 2006-12-31.13:58:15 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.04 2006-12-31.19:58:31 2006-12-31.19:21:39 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.05 2006-12-31.20:10:45 2006-12-31.19:21:39 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.05 2007-01-05.00:23:20 2007-01-04.21:36:36 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.06 2007-01-07.00:58:23 2007-01-04.21:36:36 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.06 2007-01-15.20:05:29 2007-01-15.06:39:53 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.06 2007-02-10.15:02:43 2007-01-29.03:17:18 3 dsl1-pppXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-03-18.17:40:35 2007-03-18.16:15:02 3 dsl1-pppXX.bbco.sannet.ne.jp:300XX 4 119C 0.12 2007-04-15.11:47:17 2007-03-26.14:30:49 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.06 2007-04-15.11:47:19 2007-03-26.14:30:49 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.06 2007-04-15.11:47:20 2007-03-26.14:30:49 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.06 2007-04-15.11:47:21 2007-03-26.14:30:49 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.06 2007-04-25.12:02:54 2007-04-25.11:34:07 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.03 2007-04-25.16:13:43 2007-04-25.13:39:34 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-04-25.17:25:52 2007-04-25.13:39:34 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-05-19.01:28:39 2007-05-19.01:06:58 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 1.61 2007-06-17.23:11:07 2007-06-13.15:57:21 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.05 2007-06-17.23:11:24 2007-06-13.15:57:21 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.05 2007-06-22.06:29:48 2007-06-22.05:46:14 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.00 2007-06-22.06:53:00 2007-06-22.06:11:41 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.01 2007-06-22.07:22:11 2007-06-22.06:20:23 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.01 2007-06-22.08:25:16 2007-06-22.06:20:23 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.01 2007-06-22.13:14:01 2007-06-22.10:57:22 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.02 ��ά�� 2007-06-22.13:14:10 2007-06-22.10:57:22 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.02 2007-07-01.23:45:21 2007-06-22.14:47:37 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-07-06.10:49:01 2007-07-06.09:09:27 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.01 2007-07-06.11:47:08 2007-07-06.10:32:30 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.02 2007-07-06.13:30:01 2007-07-06.12:47:12 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.03 2007-07-06.13:50:22 2007-07-06.13:16:25 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-07-06.15:09:50 2007-07-06.14:11:56 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-07-06.15:12:28 2007-07-06.14:11:56 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-07-06.16:20:33 2007-07-06.15:14:28 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.05 2007-07-07.12:55:30 2007-07-07.12:14:47 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-08-16.19:19:47 2007-08-16.18:52:37 5 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.39 2007-08-16.19:49:32 2007-08-16.18:52:37 5 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.39 2007-08-16.20:18:12 2007-08-16.18:52:37 6 ntt8-pppXXX.kobe.sannet.ne.jp:23XX 2 119C 0.39 2007-09-08.10:26:55 2007-08-31.01:40:24 5 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.39 2007-09-20.10:49:37 2007-09-08.11:05:22 5 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.39 2007-09-29.08:42:57 2007-09-23.14:34:49 7 202.216.8.XXX:300XX 3 119C 0.42 2007-12-10.11:16:36 2007-11-27.12:30:27 7 202.216.8.XXX:300XX 3 119C 0.72 2008-01-19.12:51:38 2008-01-19.11:59:53 8 dsl1-pppXX.bbco.sannet.ne.jp:300XX 2 119C 0.46 2008-01-19.12:51:44 2008-01-19.11:59:53 8 dsl1-pppXX.bbco.sannet.ne.jp:300XX 2 119C 0.46

��������¾�ΥΡ��ɡ�2007-08-16�ο��ͤΥΡ��ɡˤ����Υե�����Υ�����ȯ�����Ƥ����Τ���¬����Ƥ��뤬�������Υ����ॹ����פ�ľ���Τ�Τ�Ʊ���ʤΤǡ�����ϡ�4%�γ�Ψ�ǵ�����Ȥ�������ѤΤ���Υ��������פˤ���ΤǤϤʤ�����������¾�ϡ�IP���ɥ쥹���Ѳ����Ƥ����ΤΡ�Ʊ����̤ΥΡ��ɤ��ȤȻפ��롣

���κ�̤ΥΡ��ɤϡ����٤Ƥδ��֤ǥ��饹����ɤ˲�����ꤷ�Ƥ��ʤ��ä����������Ĺ���֡�ή�Хե�����åץ����ɾ��֤ˤ��Ƥ����ˤ⤫����餺���ɤ��ˤ���äƹԤ���ʤ��ä��Τϡ����饹����ɤ˲�����ꤷ�Ƥ��ʤ����Ȥ���������������

���������դ��٤��ϡ��ﻲ���̤������餫�������긺�ä��ꤷ�Ƥ��뤳�ȡ��ޤ��������Υ����ॹ����פ���������Ƥ��뤳�ȤǤ��롣�����餯����ʬŪ�ˤϥե����뤬¾�ΥΡ��ɤ�ž�����줿�Τ������������������ˡ������Υ����ॹ����פ��ɤ����������ߥǹ��������Τ����褯�狼��ʤ��Τ�������ʬ��ȯ��������������ʬ�ΤȤ�������äƤ����Ȥ��˹�������Ƥ���Τ����������Ȥ��ɤ��ﻲ���̤��ꥻ�åȤ���Ƥ���Τϡ����ΥΡ��ɤβ�Ư��ߤˤ�ꡢWinny�ͥåȥ���夫�餳�Υե�����Υ�������ö���Ǥ�����ˤ��ΥΡ��ɤ��Ʋ�Ư�����Ȥ��ˡ����åץ����ɥե��������θ����ǡ��ﻲ���̤�0���鳫�Ϥ��Ƥ���Ȥ�������ǹ�äƤ������������

�⤦�ҤȤijȻ����ʤ��ä�����Ƥߤ롣�ʲ��λ���ϡ��ե�����̾��Web���������Ȥ�����2�����ͤ�Ǽ��Ĥ˰���¸�ߤ���𤵤�Ƥ�����ΤǤ��롣

XXXXXXXX [�ε��ʤ�����] XXXXXXXX(XXXXXXXX)�Υɥ������ vol.3.zip 2007-03-22.18:17:46 2007-03-21.08:37:46 1 pXXXX-ipbf210niigatani.niigata.ocn.ne.jp:264XX 2 4D86 2.20 2007-03-22.18:17:46 2007-03-21.08:37:46 1 pXXXX-ipbf210niigatani.niigata.ocn.ne.jp:264XX 2 4D86 2.20 2007-03-22.18:17:46 2007-03-21.08:37:46 1 pXXXX-ipbf210niigatani.niigata.ocn.ne.jp:264XX 2 4D86 2.20 2007-03-22.18:17:47 2007-03-21.08:37:46 1 pXXXX-ipbf210niigatani.niigata.ocn.ne.jp:264XX 2 4D86 2.20 2007-03-22.18:17:47 2007-03-21.08:37:46 1 pXXXX-ipbf210niigatani.niigata.ocn.ne.jp:264XX 2 4D86 2.20 2007-04-12.02:30:37 2007-04-01.14:04:58 2 221.191.XXX.XXX(OCN):264XX 1 4D86 2.90 2007-04-12.18:54:22 2007-04-01.14:04:58 3 221.187.XXX.XXX(OCN):264XX 1 4D86 2.90 2007-05-08.00:06:08 2007-05-04.00:10:05 4 pXXXX-ipbf307niigatani.niigata.ocn.ne.jp:264XX 1 4D86 4.58 2007-05-17.06:00:58 2007-05-13.00:49:39 5 pXXXX-ipbf205niigatani.niigata.ocn.ne.jp:264XX 2 4D86 5.41 2007-05-18.01:29:17 2007-05-13.00:49:39 5 pXXXX-ipbf205niigatani.niigata.ocn.ne.jp:264XX 2 4D86 5.41 2007-05-18.10:04:42 2007-05-18.07:44:24 5 pXXXX-ipbf205niigatani.niigata.ocn.ne.jp:264XX 2 4D86 5.63 2007-05-25.23:42:19 2007-05-22.07:41:43 6 pXXXX-ipbf202niigatani.niigata.ocn.ne.jp:264XX 1 4D86 5.72 2007-07-02.05:08:06 2007-06-29.02:25:54 7 pXXXX-ipbf208niigatani.niigata.ocn.ne.jp:264XX 1 4D86 6.66 2007-08-01.05:37:56 2007-07-26.05:41:03 8 pXXXX-ipbf2102souka.saitama.ocn.ne.jp:264XX 2 4D86 8.26 2007-08-13.00:50:57 2007-08-08.06:40:21 9 pXXXX-ipbf308niigatani.niigata.ocn.ne.jp:264XX 2 4D86 11.0 2007-08-26.14:52:38 2007-08-25.12:19:53 10 pXXXX-ipbf303niigatani.niigata.ocn.ne.jp:146XX 2 4D86 3.78 2007-08-26.16:56:03 2007-08-25.12:19:53 10 pXXXX-ipbf303niigatani.niigata.ocn.ne.jp:146XX 2 4D86 3.78 2007-08-26.18:20:14 2007-08-25.12:19:53 10 pXXXX-ipbf303niigatani.niigata.ocn.ne.jp:146XX 2 4D86 3.78 2007-09-07.16:24:53 2007-09-03.23:04:06 11 pXXXX-ipbf304niigatani.niigata.ocn.ne.jp:146XX 2 4D86 4.46 2007-09-12.02:48:10 2007-09-11.12:28:29 12 pXXXX-ipbf209niigatani.niigata.ocn.ne.jp:146XX 2 4D86 6.17 2007-09-16.21:43:41 2007-09-16.17:54:46 13 ntfkuiXXXXXX.fkui.nt.adsl.ppp.infoweb.ne.jp:49XX 1 4D86 6.30 2007-09-18.01:50:19 2007-09-16.23:28:26 14 222.144.XXX.XXX(OCN):146XX 2 4D86 6.30 2007-09-19.06:51:12 2007-09-19.01:35:59 15 pXXXX-ipbf306niigatani.niigata.ocn.ne.jp:146XX 1 4D86 6.45 2007-09-19.07:10:21 2007-09-19.01:35:59 15 pXXXX-ipbf306niigatani.niigata.ocn.ne.jp:146XX 1 4D86 6.45 2007-09-19.09:12:29 2007-09-19.01:35:59 15 pXXXX-ipbf306niigatani.niigata.ocn.ne.jp:146XX 1 4D86 6.45 2007-09-27.05:34:44 2007-09-27.04:56:55 16 pXXXX-ipbf306niigatani.niigata.ocn.ne.jp:146XX 2 4D86 7.07 2007-10-07.04:04:41 2007-10-07.00:47:00 17 pXXXX-ipbf209niigatani.niigata.ocn.ne.jp:146XX 2 4D86 9.00 2007-10-11.01:28:11 2007-10-11.00:32:01 18 pXXXX-ipbf303niigatani.niigata.ocn.ne.jp:146XX 1 4D86 9.93 2007-10-26.05:15:33 2007-10-18.01:49:41 19 124.85.XXX.XXX(OCN):146XX 2 4D86 10.7 2007-11-11.04:19:36 2007-11-03.01:42:59 20 pXXXX-ipbf306niigatani.niigata.ocn.ne.jp:146XX 2 4D86 10.9 2007-11-11.19:20:25 2007-11-03.01:42:59 21 XXXx120x64x27.ap219.ftth.ucom.ne.jp:93XX 13 4D86 10.9 2007-11-14.03:11:17 2007-11-03.01:42:59 22 222.144.XXX.XXX(OCN):146XX 1 4D86 10.9 2007-11-17.06:10:31 2007-11-17.04:00:31 23 pXXXX-ipbf403niigatani.niigata.ocn.ne.jp:146XX 1 4D86 11.0 2007-11-18.13:52:34 2007-11-17.04:00:31 24 pXXXX-ipbf203niigatani.niigata.ocn.ne.jp:146XX 2 4D86 11.0 2007-11-25.15:01:14 2007-11-25.09:39:32 25 pXXXX-ipbf305niigatani.niigata.ocn.ne.jp:146XX 1 4D86 14.0 2007-11-30.02:13:34 2007-11-30.00:09:27 26 pXXXX-ipbf201niigatani.niigata.ocn.ne.jp:146XX 2 4D86 14.3 2007-12-14.00:21:02 2007-12-12.05:04:45 27 pdXXXXX.ngyaac00.ap.so-net.ne.jp:320XX 1 4D86 16.5 2007-12-27.17:56:31 2007-12-27.15:23:34 28 pXXXX-ipbf2102souka.saitama.ocn.ne.jp:146XX 2 4D86 17.4 2008-01-02.20:14:16 2007-12-28.02:42:00 29 pXXXX-ipbf302niigatani.niigata.ocn.ne.jp:146XX 1 4D86 17.7 2008-01-16.22:33:42 2008-01-12.23:59:15 30 pXXXX-ipbf311niigatani.niigata.ocn.ne.jp:146XX 1 4D86 18.1 2008-01-27.00:18:51 2008-01-25.22:06:20 31 pXXXX-ipbf402niigatani.niigata.ocn.ne.jp:146XX 1 4D86 18.8 2008-03-14.02:25:59 2008-02-01.22:12:52 32 pXXXX-ipbf402niigatani.niigata.ocn.ne.jp:146XX 2 4D86 19.3 2008-03-21.02:15:39 2008-03-18.03:02:31 33 pXXXX-ipbf309niigatani.niigata.ocn.ne.jp:146XX 1 4D86 19.4 2008-03-23.17:03:26 2008-03-22.05:44:57 34 pXXXX-ipbf302hiraide.tochigi.ocn.ne.jp:51XX 2 4D86 19.4 2008-04-27.16:51:28 2008-04-27.16:35:59 35 124.85.XXX.XXX(OCN):146XX 2 4D86 19.6 2008-04-28.04:06:00 2008-04-28.00:05:29 35 124.85.XXX.XXX(OCN):146XX 2 4D86 19.6 2008-04-30.23:16:17 2008-04-28.04:28:40 36 pXXXX-ipbf504niigatani.niigata.ocn.ne.jp:146XX 1 4D86 19.7

���λ�������ܤ��٤��ϡ��ﻲ���̤����礷�Ƥ���ˤ⤫����餺���ۤȤ��¾�ΥΡ��ɤ��饭����ȯ������Ƥ��ʤ����ȤǤ��롣2007ǯ8��26������ݡ����ֹ椬�Ѥ�äƤ��뤬�������餯Ʊ���ͤΤ�Τ����������줾��ǰ��٤��ĺ�̤Υ��ɥ쥹����Ʊ���ݡ����ֹ�ǽФƤ��뤬������ϡ��²Ȥ����̤ʤɤ���̤ˤ��äƥΡ���PC�����������Ȥ������ȤΤ褦�˸����롣

¾��4��ۤ��̤ΥΡ��ɤ���Υ���ȯ������¬����Ƥ��뤬���Ȼ�����ޤǤˤϻ��ʤ��ä��褦���������餯������ʤ�˸����ˤ����äƥ���������ɤ���ߤ�졢�ﻲ���̤϶�ͭ���ˤ���20�����ޤ���������ΤΡ����Ҥ��Х�Х�������ΥΡ��ɤ˻���Фä����٤Ȥ������ȤʤΤ������Ȼפ���

���λ���Ǥϡ����饹����ɤϡ���Ⱦ�Ǥϡ�ɹ����ڡ�����ȥ顡��ȼ���ڡס֡ڤ��äѤ����ۡ͡��ڵ������ѥ�����ۡ��ڿ����ä��ԻĤǤ���ۡ͡ס֥����ɥ륤����ӥǥ��פǤ���ʺ�̤ΥΡ��ɤǤ�Ʊ��ˡ���Ⱦ�Ǥϡ��֡ؤ����ޤ������ä��ﻲ���̤����ޤ���١ס֡ڤ��äѤ����ۡ͡��ڵ������ѥ�����ۡ��ڿ����ä��ԻĤǤ���ۡ͡ס֥����ɥ륤����ӥǥ��סʺ�̤ΥΡ��ɤǤ�Ʊ��ˤǤ��ä���������⡢��Winny�Υ��饹������פȤ����Τ��Ƥ��뤪��ޤ��ɤΤ褦���������������㡼�ʥ��饹����°���Ƥ��Ƥ⡢�Ȼ����ʤ��ǺѤޤ���뤳�Ȥ⤢��Ȥ������ȤΤ褦����

��Υꥹ�ȤDZ�����3���ܤ���ο��ͤϡ����ΥΡ��ɤ����ĤΥե�����ǽи��������ʤ��Υե����뼫�Ȥ�ޤ�ˤ�����Τǡ����Υǡ�����ή�Хե�����������оݤ˽��פ�����ΤʤΤǡ����ο��ͤ��礭���Ρ��ɤϡ�ή�Хե�����μ����ȤǤ��뵿����ǻ���Ȥ������Ȥˤʤ롣���줬��1�פ��2�פΥΡ��ɤϡ�ή�Хե���������ȤǤϤʤ��ȹͤ�����*6��

2007-11-11.19:20:25�˴�¬���������ΥΡ��ɤ�����������ͤ���13�פˤʤäƤ��롣���ΥΡ��ɤϾ��ʤ��Ȥ�13�Ĥ�ή�Хե��������äƤ���*7���Ȥ��̣���Ƥ��롣

�����ơ��Ǽ��Ĥˤ��Υե�����Τ��Ȥ����ޤ줿�Τϡ����ΥΡ��ɤ����줿���ξ�������ä������ʤߤˡ����ΥΡ��ɤΤ��ΤȤ��Υ��饹����ɤϡ��������ˤ�ˤ����ӥޥ�̣���ӥ�����̣�ˤ�ˤ��ޥ襽�����������ӳ�ź���ס֡ؤ����ޤ������ä��ﻲ���̤����ޤ���١ס�˺����ʤ��ʥåĤˤʤ�ǼƦ�ûұ�פǤ��ä�������⤪��ޤ��ɤΤ褦����

���ˡ��Ȼ����Ƥ��ޤä�����Ƥߤ롣�ʲ��λ���Ǥϡ�������3���ܤο��ͤ��礭���ͤȤʤäƤ���Ρ��ɤ�¿�������롣����ϡ�ή�Хե���������Ȥ���֤˴����ˤ����äƤ��ޤä�����ȸ����롣��4284�ס�1741�ס�7713�ĤȤ��ä����̤�ή�Хե��������äƤ�������Ȥ�����Ƥ��롣

XXXXXXXXX [�ε��ʤ�����] XXXXX(BXXXXXXX)�Υɥ������.zip 2007-05-01.04:19:27 2007-05-01.04:01:22 1 XX.30.30.125.dy.iij4u.or.jp:190XX 45 684A 14.06 2007-05-01.16:20:16 2007-05-01.16:06:58 1 XX.30.30.125.dy.iij4u.or.jp:190XX 45 684A 46.20 2007-05-01.23:04:11 2007-04-30.22:46:33 2 pXXXX-ipad29okayamaima.okayama.ocn.ne.jp:207XX 1 684A 1.15 2007-05-02.04:41:04 2007-05-02.03:36:08 3 p03XXXX.tokynt01.ap.so-net.ne.jp:76XX 66 684A 0.00 2007-05-02.06:32:46 2007-05-02.05:53:05 3 p03XXXX.tokynt01.ap.so-net.ne.jp:76XX 66 684A 3.42 2007-05-02.06:53:19 2007-05-02.05:53:05 3 p03XXXX.tokynt01.ap.so-net.ne.jp:76XX 66 684A 3.42 2007-05-02.07:35:09 2007-05-02.06:49:55 3 p03XXXX.tokynt01.ap.so-net.ne.jp:76XX 66 684A 4.52 2007-05-02.19:02:28 2007-05-02.17:20:29 4 59x87x39xXXX.ap59.ftth.ucom.ne.jp:77XX 63 684A 8.93 2007-05-03.01:14:52 2007-05-02.09:21:00 3 p03XXXX.tokynt01.ap.so-net.ne.jp:76XX 66 684A 5.84 2007-05-08.11:32:19 2007-05-07.21:20:46 5 pXXXX-ipbf2904marunouchi.tokyo.ocn.ne.jp:158XX 4284 684A 8.01 2007-05-17.09:34:41 2007-05-16.20:43:41 5 pXXXX-ipbf2904marunouchi.tokyo.ocn.ne.jp:158XX 4284 684A 9.22 2007-05-19.07:55:11 2007-05-07.21:40:35 6 pXXXX-ipbf608marunouchi.tokyo.ocn.ne.jp:250XX 373 684A 3.86 2007-05-22.16:23:23 2007-05-22.15:28:05 7 pc6XXXX.tubehm00.ap.so-net.ne.jp:14XX 13 684A 0.97 2007-05-22.16:23:24 2007-05-22.15:28:05 7 pc6XXXX.tubehm00.ap.so-net.ne.jp:14XX 13 684A 0.97 2007-05-23.08:44:40 2007-05-22.16:11:08 8 pc6XXXX.tubehm00.ap.so-net.ne.jp:14XX 18 684A 0.98 2007-05-29.12:51:13 2007-05-28.19:00:54 5 pXXXX-ipbf2904marunouchi.tokyo.ocn.ne.jp:158XX 4284 684A 9.40 2007-06-15.21:21:14 2007-06-12.11:43:50 9 h219-110-173-XXX.catv02.itscom.jp:243XX 1741 684A 0.00 2007-06-22.20:47:07 2007-06-22.17:36:40 5 pXXXX-ipbf2904marunouchi.tokyo.ocn.ne.jp:158XX 4284 684A 12.38 2007-06-24.16:34:13 2007-06-21.17:43:18 9 h219-110-173-XXX.catv02.itscom.jp:243XX 1741 684A 12.26 2007-06-28.01:23:47 2007-06-24.11:04:03 10 pXXXX-ipbfp03obiyama.kumamoto.ocn.ne.jp:207XX 1 684A 1.16 2007-07-14.09:43:52 2007-07-13.12:57:26 9 h219-110-173-XXX.catv02.itscom.jp:243XX 1741 684A 12.33 2007-07-15.05:15:51 2007-07-14.18:25:19 11 pXXXX-ipbf1902marunouchi.tokyo.ocn.ne.jp:252XX 127 684A 13.09 2007-07-22.20:44:41 2007-07-13.12:57:26 9 h219-110-173-XXX.catv02.itscom.jp:243XX 1741 684A 13.12 2007-07-26.17:20:46 2007-07-23.15:26:58 9 h219-110-173-XXX.catv02.itscom.jp:243XX 1741 684A 13.14 2007-08-03.15:25:01 2007-07-26.06:27:25 12 pXXXX-ipad01okayamaima.okayama.ocn.ne.jp:207XX 1 684A 2.33 2007-08-03.15:25:02 2007-07-26.06:27:25 12 pXXXX-ipad01okayamaima.okayama.ocn.ne.jp:207XX 1 684A 2.33 2007-08-03.15:25:03 2007-07-26.06:27:25 12 pXXXX-ipad01okayamaima.okayama.ocn.ne.jp:207XX 1 684A 2.33 2007-08-05.23:47:29 2007-08-05.18:19:19 13 pXXXX-ipad202okayamaima.okayama.ocn.ne.jp:207XX 1 684A 0.22 2007-08-27.01:16:05 2007-08-11.01:13:02 14 124.84.178.XXX(OCN):129XX 588 684A 13.30 2007-09-02.18:04:42 2007-08-11.01:13:02 15 pXXXX-ipbf2610marunouchi.tokyo.ocn.ne.jp:252XX 74 684A 13.30 2007-09-06.15:48:21 2007-07-23.15:26:58 9 h219-110-173-XXX.catv02.itscom.jp:243XX 7713 684A 13.30 2007-09-15.06:51:00 2007-07-23.15:26:58 9 h219-110-173-XXX.catv02.itscom.jp:243XX 7713 684A 13.16 2007-09-19.03:09:51 2007-07-23.15:26:58 9 h219-110-173-XXX.catv02.itscom.jp:243XX 7713 684A 13.30 2007-09-21.13:21:25 2007-09-21.05:50:06 16 pXXXX-ipad43sasajima.aichi.ocn.ne.jp:314XX 15 684A 13.31 2007-09-22.08:11:05 2007-07-23.15:26:58 9 h219-110-173-XXX.catv02.itscom.jp:243XX 7713 684A 13.30 2007-09-29.03:44:06 2007-09-28.04:39:04 17 124.84.146.XXX:252XX 98 684A 13.31 2007-10-07.04:24:05 2007-10-04.03:47:29 18 pXXXX-ipbf4003marunouchi.tokyo.ocn.ne.jp:129XX 311 684A 13.34 2007-11-28.13:06:01 2007-09-08.14:25:56 13 pXXXX-ipad202okayamaima.okayama.ocn.ne.jp:207XX 1 684A 1.89 2007-12-02.21:16:45 2007-09-08.14:25:56 13 pXXXX-ipad202okayamaima.okayama.ocn.ne.jp:207XX 1 684A 1.89 2007-12-06.21:34:09 2007-09-08.14:25:56 13 pXXXX-ipad202okayamaima.okayama.ocn.ne.jp:207XX 1 684A 1.89 2007-12-06.21:34:09 2007-09-08.14:25:56 13 pXXXX-ipad202okayamaima.okayama.ocn.ne.jp:207XX 1 684A 1.89 2008-01-09.02:02:14 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.42 2008-01-09.02:02:14 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.42 2008-01-15.16:04:24 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.42 2008-01-16.01:34:16 2008-01-15.06:22:34 20 pXXXX-ipad03okayamaima.okayama.ocn.ne.jp:207XX 1 684A 0.23 2008-01-16.11:41:01 2007-12-24.03:32:13 21 pXXXX-ipbf1004marunouchi.tokyo.ocn.ne.jp:129XX 226 684A 13.42 2008-01-18.04:39:00 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.43 2008-01-19.09:37:30 2007-12-24.03:32:13 22 pXXXX-ipbf1808marunouchi.tokyo.ocn.ne.jp:129XX 95 684A 13.42 2008-01-26.07:37:33 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.42 2008-01-28.05:49:42 2007-12-24.03:32:13 23 pXXXX-ipbf603marunouchi.tokyo.ocn.ne.jp:129XX 153 684A 13.42 2008-02-04.11:58:26 2007-12-24.03:32:13 24 pXXXX-ipbf3307marunouchi.tokyo.ocn.ne.jp:129XX 300 684A 13.42 2008-02-04.11:58:27 2007-12-24.03:32:13 24 pXXXX-ipbf3307marunouchi.tokyo.ocn.ne.jp:129XX 300 684A 13.42 2008-02-04.22:55:01 2007-12-24.03:32:13 25 pXXXX-ipbf4207marunouchi.tokyo.ocn.ne.jp:129XX 71 684A 13.42 2008-02-08.20:41:50 2008-02-05.02:16:36 26 pppXXXX.ohashi02.bbiq.jp:115XX 1 684A 13.45 2008-02-08.20:42:01 2008-02-05.02:16:36 26 pppXXXX.ohashi02.bbiq.jp:115XX 1 684A 13.45 2008-02-09.05:38:27 2007-12-24.03:32:13 27 pXXXX-ipbf607marunouchi.tokyo.ocn.ne.jp:129XX 57 684A 13.42 2008-02-12.17:47:10 2007-12-24.03:32:13 28 pXXXX-ipbf612marunouchi.tokyo.ocn.ne.jp:129XX 379 684A 13.42 2008-02-16.02:00:44 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.46 2008-02-16.02:00:45 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.46 2008-03-08.07:56:30 2007-12-28.13:42:40 29 softbank221082156XXX.bbtec.net:246XX 1 684A 13.43 2008-03-08.23:16:45 2008-02-20.06:54:42 30 pXXXX-ipbf4908marunouchi.tokyo.ocn.ne.jp:129XX 148 684A 13.43 2008-03-25.07:11:17 2008-02-18.03:05:01 20 pXXXX-ipad03okayamaima.okayama.ocn.ne.jp:207XX 1 684A 13.46 2008-03-25.07:20:56 2008-02-18.03:05:01 20 pXXXX-ipad03okayamaima.okayama.ocn.ne.jp:207XX 1 684A 13.46 2008-03-27.20:49:01 2008-03-27.08:07:57 20 pXXXX-ipad03okayamaima.okayama.ocn.ne.jp:207XX 1 684A 13.50 2008-03-28.14:39:30 2008-02-20.06:54:42 31 pXXXX-ipbf4001marunouchi.tokyo.ocn.ne.jp:129XX 216 684A 13.43 2008-04-07.13:03:19 2008-02-20.06:54:42 32 pXXXX-ipbf4802marunouchi.tokyo.ocn.ne.jp:129XX 148 684A 13.43 2008-04-08.14:25:00 2007-12-28.13:42:40 33 pXXXX-ipbf609marunouchi.tokyo.ocn.ne.jp:211XX 4277 684A 0.00 2008-04-15.17:26:25 2007-12-28.13:42:40 34 FLH1AhpXXX.kng.mesh.ad.jp:80XX 1 684A 13.43 2008-04-23.02:20:41 2008-04-07.00:58:08 35 pXXXX-ipad207okayamaima.okayama.ocn.ne.jp:207XX 1 684A 13.50 2008-04-26.05:12:27 2008-02-20.06:54:42 36 pXXXX-ipbf2310marunouchi.tokyo.ocn.ne.jp:129XX 528 684A 13.43 2008-04-28.11:25:26 2008-04-26.08:43:42 35 pXXXX-ipad207okayamaima.okayama.ocn.ne.jp:207XX 1 684A 0.02 2008-05-01.09:48:26 2008-02-20.06:54:42 37 pXXXX-ipbf4608marunouchi.tokyo.ocn.ne.jp:129XX 113 684A 13.43 2008-05-05.00:57:18 2008-02-20.06:54:42 38 pXXXX-ipbf3402marunouchi.tokyo.ocn.ne.jp:129XX 1114 684A 13.43 2008-05-05.01:27:09 2008-02-20.06:54:42 38 pXXXX-ipbf3402marunouchi.tokyo.ocn.ne.jp:129XX 1114 684A 13.43 2008-05-10.14:02:55 2008-02-20.06:54:42 39 EATcf-XXXXXX.ppp15.odn.ne.jp:126XX 1 684A 13.43 2008-05-12.02:23:38 2008-02-20.06:54:42 40 pXXXX-ipbf4902marunouchi.tokyo.ocn.ne.jp:129XX 178 684A 13.43 2008-05-14.11:28:14 2008-02-20.06:54:42 41 pXXXX-ipbf3505marunouchi.tokyo.ocn.ne.jp:129XX 64 684A 13.43 2008-05-29.16:50:02 2008-02-20.06:54:42 42 pXXXX-ipbf4904marunouchi.tokyo.ocn.ne.jp:129XX 368 684A 13.43

�����餯��3���ܤ˴�¬����Ƥ���Ρ��ɤ�ή�и��Ǥ�������ή�Фνִ֤ϴ�¬�Ǥ��ʤ��ä���ΤȻפ���ˡ����ΥΡ��ɤϡ����θ�8���11�12���ǯ1�3�4��ˤ⸽�졢�ﻲ���̤ξ�����������ȯ�����Ƥ��롣6��˷��ܤ���Ʊ���ݡ����ֹ�Ǥ�ȯ�������뤬�������Ρ���PC�λ������ߤǤ���������

���ΥΡ��ɤΥ��饹����ɤϡ�5��ΤȤ��ϻ���ʤ����ä��褦�ǡ��������Ǥϡ������ˤ�ˤ������ӥޥ衡����ХࡡDVDISO�ס�[AV]�פ��ä������ܤΥΡ��ɤ�Ʊ�����

�ﻲ���̤϶�ͭ���ˤ���13�������٤ǻߤޤäƤ��롣�褯���Ƥߤ�ȡ�ή�и���¾�ϡ��ۤȤ�ɴݤ���μ����ȡ�129XX�פ�ȯ�����Ƥ�������ˤʤäƤ����褦�������δݤ���μ����Ȥϡ��ݡ���0�Ǥα��Ѥ��ä���

���ơ��������ä�ǽ���᤹��

7������Ϥޤä���XXXXXXX(BXXXXXXX)�Υɥ������ vol.7.zip�פκ�ή�̤ϡ������λ������٤�ȵ�®�˳Ȼ����Ƥ���ȸ����롣�⤦���٥ꥹ�Ȥ��ȡ���Ƭ�Ϥ����ʤäƤ��롣

15xxxxxxx [�ε��ʤ�����] XXXXXXX(BXXXXXXX)�Υɥ������ vol.7.zip 2008-09-02.16:17:50 2008-09-02.14:01:32 1 119-228-114-XXX.eonet.ne.jp:A 3 54E9 6.08 2008-09-02.16:25:04 2008-09-02.14:01:32 1 119-228-114-XXX.eonet.ne.jp:A 3 54E9 6.08 2009-01-07.22:48:57 2009-01-07.01:29:59 2 EM114-48-20-XXX.pool.e-mobile.ne.jp:B 1 0 10.62 2009-01-07.23:49:09 2009-01-07.23:24:44 3 sXXX.HtokyoFL31.vectant.ne.jp:C 467 0 11.52 2009-01-07.23:49:53 2009-01-06.23:28:24 4 EM114-48-48-XXX.pool.e-mobile.ne.jp:D 1 0 11.26 2009-01-08.00:17:12 2009-01-07.23:02:25 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 11.94 2009-01-08.00:39:43 2009-01-07.23:45:22 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 12.32 2009-01-08.00:40:35 2009-01-07.23:02:25 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 11.94 2009-01-08.02:30:43 2009-01-06.09:06:56 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 18.02 2009-01-08.02:38:30 2009-01-07.23:45:22 7 r-123-48-50-XX.g101.commufa.jp:F 13 54E9 18.10 2009-01-08.02:56:00 2009-01-07.23:45:22 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 19.27 2009-01-08.03:00:35 2008-09-05.12:55:52 8 softbank221101206XXX.bbtec.net:G 8 54E9 19.99 2009-01-08.03:19:04 2009-01-06.09:06:56 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 20.45 2009-01-08.04:12:42 2009-01-08.04:02:55 9 plXXX.nas933.p-aichi.nttpc.ne.jp:H 116 0 21.41 2009-01-08.04:16:25 2009-01-08.02:36:41 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 21.41 2009-01-08.04:49:53 2009-01-08.03:53:16 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 21.99 2009-01-08.04:49:54 2009-01-08.03:53:16 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 21.99 2009-01-08.05:08:02 2009-01-08.04:07:54 10 janis220254096XXX.janis.or.jp:I 4 0 21.41 2009-01-08.06:23:19 2009-01-08.03:50:55 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 24.01 2009-01-08.06:30:20 2009-01-08.03:50:55 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 24.01 �ʰʲ�ά��

���������ܤ��٤��ϡ�1��7���˺ǽ�˴�¬���������Υȥ�å��ֹ椬��0�פˤʤäƤ��뤳�ȤǤ��롣����ϡ����ξ�硢���åץ����ɥե�����˸ΰդ���ή������Ρʤޤ��Ϥ���ͳ��Υ��ԡ��ˤǤ��뤳�Ȥ��̣���Ƥ��롣����ή�Хե�����ͳ��Υ����Ǥ���С�54E9�פȤʤ�Ϥ��Ǥ��롣

����ή���줿��Τ�ͳ�褹�륳�ԡ��ϡ�¾�ΥΡ��ɤˤ���äƤ��롣���ΰ����ǡ�����ή�Хե�����ͳ��Τ�Τ���äƤ���褦�˸����롣����ή�Хե�����ϴ�¬����ʤ��ʤäƤ����Ϥ��ʤΤˡ�����Ϥɤ��������Ȥ��������餯������ή�Хե���������Ҥ���äƤ����Ρ��ɤˡ�����ή�����ե��������Τ����ԡ����졢������ȯ������Ϥ�Τ����������Τ褦�ʾ��˥ȥ�åפ���0�פ����54E9�פ˽�������餷�������ͦ����Winny�ε��ѡ�p.117�ˤ���餷�����Ȥ���Ƥ��롣

2�֤ΥΡ��ɡ�EM114-48-20-XXX.pool.e-mobile.ne.jp:B�ˤ�����ή���ȿͤ��ɤ������꤫�Ǥʤ�����4�֤ΥΡ��ɤ��������4�֥Ρ��ɤ�����ȯ�����Ƥ��륭���Υ����ॹ����פ��Ť���2009-01-06.23:28:24�ȤʤäƤ��롣���Ĥϡ��ݡ����ֹ��D�פϡ�B�פ�1�ְ㤤�Ǥ��롣�ޤ���5�֤ΥΡ��ɤ���¿��������ȯ������Ƥ��뤬���ݡ����ֹ椬�ʶ������⤷��ʤ�����2�֥Ρ��ɤ�Ʊ������

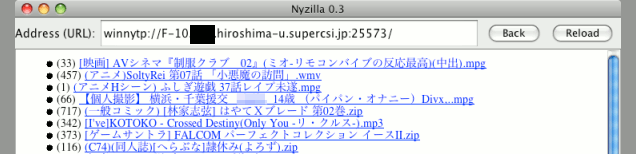

�����ΥΡ��ɤΥ��饹����ɤȲ�Ư���֤ˤĤ���Ĵ�٤Ƥߤ��Ȥ�����2�֥Ρ��ɤϡ�[�ε��ʤ�����]�ס�[�ε��ʤ�����]�ס�[�ε��ʤ�����]�פǡ�4�֥Ρ��ɤϤ����Ʊ����ä���2�֥Ρ��ɤ�7��18���˴�¬�����塢7��23���ޤDz�Ư���Ƥ�����4�֥Ρ��ɤ�7��21���˴�¬�����塢8��0���ޤDz�Ư���Ƥ�����

5�֥Ρ��ɤϡ����饹����ɤ���XXXXXXXX�ס�XXXXXXXX�ס�[�ε��ʤ�����] �פǡ�8����0���˴�¬�����塢8����6���ޤDz�Ư���Ƥ��������饹����ɤΡ�XXXXXXXX�פϡ������ή�Хե������������ɤʤΤǤ����Ǥ���������������ʸ�����Web��������Ĵ�٤��Ȥ���������IBM�ط����̤�ή�Хե�����Υե�����̾���ä�������Ϥ��ʤ��������

��ή���줿�ե�����ϡ�ή�Хե���������ȤǤ���3�֥Ρ��ɡ�467�Ĥ�ή�Хե��������äƤ���ˤ�6�֥Ρ��ɡ�270�Ĥ�ή�Хե��������äƤ���ˤ������줿�褦���������Υ��饹����ɤϡ����줾���[�ε��ʤ�����]�ס�[����]��2008�ס�[����]��2009�פȡ���[�̿���][IV]�ס�[�ε��ʤ�����]�ס�[����] �פǤ��ä���3�֥Ρ��ɤ�4����9������14���ޤǵٻߤ����Τ�����Ƹ�ö���餺�äȲ�Ư��³���Ƥ��ꡢ6�֥Ρ��ɤ�5��7������7��21���ޤǵٻߤ��Ƥ����Τ�����Ƹ�ö�����Ư���Ƥ�����

����ή�Ԥϡ�ή�Хե���������ȤΥ��饹������³������ή���뤳�Ȥǡ���Ȼ�������Τ������������Ȥ������롣

���Τ褦�ˡ��Ȼ��ι�������δ�������⡢�Ἲ��ή�Ф��Ƥ��ޤ����ȸΰդ���ή������ȤǤ��礭���㤦���ΰդ���ή������Τ��ﳲ�Ͽ���ˤʤ롣

�� ����������ή�̤����Ƥ����ڤ�ȳ���ʤ���

�������鵤�ˤʤäƤ���������ʹ���ԤϹ���Ϥ���ǡ���Ƥ���Τ����Ƥ����Ƥ��ʤ��Τ�����ʹ�ƼҤε����Ǥϡ��ΰդ���ή����٤�ؤ��ơ�ή�СפȽƤ��롣���줬���̤οͤ������˸���븶���ˤʤäƤ��롣INTERNET Watch�ε����ǤϤ����ȡ�ή�̡סֺ���ή�פʤɤȶ��̤��ƽ�Ƥ��롣��ή�СפȤϡ���ư��Ū�ˡʾ��˽ФƹԤäƤ��ޤ����֤�ؤ����դǤ��ꡢ�Ἲ��ϳ�餷�Ƥ��ޤ����֤�ؤ����դǤϤ��äƤ⡢�ͤ��ΰդ�ή���٤��Ф����Ѥ�����դǤϤʤ��Ϥ��������줬�ʤ�������ϳ�̻���ε����ǤϤ��äȡ�ή�СפȽ�³���Ƥ��ơ����������Ƥˤ�äƤ��ɼԤ��𤵤����ΤˤʤäƤ��롣����ο�����ε����Ǥ⡢���Τ褦�ˡ�ή�СפȽ�Ƥ��롣

- 11���ͤθĿ;���ή�С���������˥��ե��Ѥ��Ŀ�����, ���俷ʹ, 2009ǯ1��8��23��47ʬ

8���˵��Բ���������������Ĺ�ϡָĿ;�����¤��ꤷ��Ŭ�ڤ˴���������Ǥ�����붵��Ѱ���Ȥ��Ƥ���ӿ����夲��פȼպᡣ���ξ�ǡָ��ߤ�ˡ�Ǥϡ��Ŀͤ��Ŀ;����ή�Ф����뤳�Ȥ����Ǥ��ʤ���ˡ�������˵��Ƥ��������פȽҤ٤���

���ε����������˸����������Ȥϡ��Ἲ�Ǥ��äǤϤʤ����ΰդ�ή���٤�ؤ���Ωˡ���֤�Ȥ�����̣�ΤϤ��������ΤޤޤǤ��ɼԤˡִ�ȤβἺ����ȳ���뤳�Ȥ��Ǥ��ʤ��Τˡ��ɤ����ƸĿͤ������פȵ���������Ƥ��ޤ��Τ����������������ˡ���ή�פȤ������դ�Winny���ˤ�����¯��ʤΤǤ��Τޤ�ʹ�˻Ȥ��櫓�ˤϤ����ʤ��������������Τʸ��ո������Ǥ��ʤ���Τ���

����ϤȤ⤫��������ή�����ڤ������������뤳�Ȥ��Τ�ʤ���������ǽ���֤�ί������ڤ�ȳ���뤳�Ȥˤϻ������������륹�ῷ�ߤη�ˡ�����Ƥ��ʶ��ź��������碌�Τ���ˡ�Ź�����ˤʤäƤ��븽���Ǥϡ������륹�ˤ�����ϳ�̤ǤμҲ�Ū����Ͽ��蘆�������Ф������Ωˡ���֤⡢�����Ѥʤ���ǽ�ʤ餽�����Ƥۤ����Ȥ����Ǥ��뤬������ˡ�Ǥ⡢��̳˸�����Ω�魯�뤳�Ȥ��餤��ǽ�ʤΤǤϤʤ�����

�ۤȤ��ï�⺤��ʤ������ˤ��ޤ��פȤ��ä��Ǽ��Ĥν��ߤ����Ω�路�Ƥ��뤯�餤�ʤ顢�ºݤ˼Ҳ���𤵤���̳��˸�����ﳲ�Ԥ��¤˴٤�Ƥ��롢ϳ�̥ե�����κ���ή�Ԥ�ʤ�Ȥ����Ƥۤ�����

���ޤǤ��äȤ��������֤��Ƥ����ĥ��ǡ��������Ϥɤ�ɤ����졼�Ȥ�����ǯ�����꤫�������˹ʤäƤ��Ƥ��롣

Winny/Share��˽Ϫ�����륹���ﳲ�⡢����Τ����ϡ���������ή�Ф����ե�����ʤΤ��פȿ��Ť˸��ˤ�ʤ�����֤������ɽ�����ˤʤäƤ����Ȥ����������ä������줬���ǤϤɤ����������������Ť�����̵�ˤʤäƤ��Ƥ��롣ή�Хե���������Ȥ�����������ɤǤ�����Τ�ɤ�ɤ�Ǽ��Ĥ�˽Ϫ���Ƥ����������˽��ޤ��ڤ�����������Ȥ��������������ƥಽ���Ƴ�Ω���Ƥ��ޤäƤ��롣

�ä˹Ȼפä��Τϡ���ǯ��ǯ���λ������˽Ϫ�����륹��ή�Ф����̿��˽������礬�ޤޤ�Ƥ����Ȥ������Ȥǡ����п�ʹ�Ҥ�ͼ����ˤ��μ̿��顼�ǷǺܤ��Ƥ��ޤä������ޤ���Ҳ�Ū�ˤ��ܿ�������ʤ�����Dz�����������ʤ��Τˤ�������ˤϿ���Ȼפä�����������٤�ʤ����̤ν��������ݽФ�����̿���Ǻܤ���Ƥ��ޤ������ĤޤǤ���ʻ����������Τ���

- �Ҥɤ����ޤ������ˡ��ﳲ������Ź�����������ή��, ���п�ʹ��, 2008ǯ12��27��

�ɤ����Ƥ⤳�ο�ʹ�Ҥϡ֤Ҥɤ��פʤ�ƻפäƤʤ����ڤ����Ƥ��礦���ʤ��ͻҤ˸����롣���ǯ4��ΤȤ��⡢���п�ʹ�Ҥϡ�ή�Ф���ư��ˤĤ��Ƥ���ʴ�ǡ֤������Ǥ�������פȥ����Ȥ��Ƥ�����

�����������Ȥ����Ԥ����طʤˤϡ���ή�Ф���������������ͤ�Winny��Share�Ǥ����Ǥ�ʤ����ȤƤ����Τ����顢�ʸ���ͤ��ʤ���������Ƥ⤫�ޤ�ʤ��Ϥ������פȤ���ǧ��������Τ�������

�ºݡ����������IBM�λ���Ǥ⡢���п�ʹ�Ҥ����ּ��ȼ����פȤ��븫�Ф�����ƻ���Ƥ�����

- IBM���ȼ����� �Ŀ;���11������Ԥ�������ή, ���п�ʹ��, 2009ǯ1��9��

�����Ǥϡ�Ʊ�Ҥ��ƻ��Ϥ�����˥����ˡ����ή�̤��Ƥ����ǡ��������������ʪ������ή������ǽ�����⤤���ͥåȾ�ˤϡ֤褯��ä��פȤ��ä����⤢���äƤ��ꡢIBM�Ρȵս��ɤ��Ф��������������Ȥˤʤ롣

���㡼�ʥꥹ�Ȥΰ��ȥ��業��ϡ֤�Ȥ�Ȥ�IBM���Ȥ��ޤ�����ǽ餫��ⰵŪ�����ä��ΤϤ������ʤ�Τ��פȸ�롣���¤Ϥ����̤������������Ȥ��äƥ桼�����ι٤�������������ΤǤ�ʤ������ȤȰ����桼�����ΥХȥ�˰��̿ͤ��������ޤ��Ȥ����ǰ��η�̤ȤʤäƤ��ޤä���

�֤褯��ä��פʤ�����Ϥ��ä����ɤ��ˤ����äƤ���Τ��� ���п�ʹ�Ҽ��Ȥ����������������ξ���������Ǥ����������ʤ��Τ�����������������ΤǤ�ʤ��פʤɤȥ��ޥ����դ��ä��Ƥ��뤬���ɤ����Ƥ�п�ʹ�Ҥ����������������ƤƤ���ǤϤʤ�����

���ο�ʹ�����⼡�Τ褦����ƻ���Ƥ�����

- IBM��ս��˥ͥåȤǻ��ݡľ���ή���Ȥ����ƾ���, ���п�ʹ��, 2008ǯ12��26��

������Τä�¿���ΥͥåȽ�̱�ϰ��Ƥ�ȿȯ���֥ե����붦ͭ���եȤǡȼ�ȯŪ�ɤ�ȯ�������ե�����κ�����˴����᤹�븢�¤ʤɡ�IBM�ˤϡˤʤ��פȤ��ä�����ʮ�Ф��Ƥ��롣

ή�Ф��������¿���Υ桼�������������Ƥ���Ȥߤ��뤬�����ߤϤɤ��ˤ��������Ƥ��ʤ������ƾ���������줿�桼�����������������IBM��̾���Ф�������������

��¿���ΥͥåȽ�̱�ס� ��ʮ�Сס� ���ä����ɤ����������������ä��� ��¿���Υ桼�����������Ƥ���פǤ��äơ��� ����Ϥ��ʤ������Ȥ��äǤ�����

�ݤ��Τϡ��֤Ĥ������䷺�פˡ��ͺ�פ�ȯ���������������ޤäƤ��뤳�Ȥ���

��������Ƥ����褦�ˡ�Winny/Share�ͥåȥ���������ʤΤϡ������˥����륹��̢�䤷�Ƥ��뤫������ǤϤʤ���Winny��Share��ȤäƤ��ʤ��ͤǤ⡢Winny/Share�ͥåȥ���˥ե��������ή����Ƥ��ޤ������륹���о줷���ݤδ������礭����

�����륹�ˤ�ä�Winny�����ȡ��뤵�졢�����ʤ��Ȥ����Dz�Ư����˽Ϫ�����륹��ưŪ�˵�ư���ơ���tab.txt�פʤɤθ��������⾡��˺���ơ��������⤽������������ɤǸ�������Winny��ȤäƤ������Τ褦�ˤ���ơ��̿������ή�Ф�����줿�顢�ɤ��������Ȥˤʤ뤫��

���ζ����ʤ顢���줬�������ܿͤˤ���ΤʤΤ����ڤ���뤳�Ȥ�ʤ��������������Ϥ�������������������٤�ʤ��ͤ����ץ饤�١��ȼ̿������˽Ϫ���졢���뤳�Ȥʤ�����������뤳�Ȥˤʤ��������ï��֥졼�������ʤ�����̾�ͤϴ�ñ�˴٤��뤳�Ȥˤʤꤽ���ǡ��������������Ȥ���

����Ǥ⡢�֥����륹�ˤҤä������ۤ��ϼ��ʤ�����顢��ä��㤨�פȤ������ڤ��ФƤ����������������륹�������ɤ����Ȥʤ�ƤǤ��ʤ�����衣����ä��ɤ��ʤ����������������륹���뤳�Ȥϥ��եȥ�������ȯ�ԤǤ���ФǤ��Ƥ��ޤ���

�����륹�������Ƥ��ﳲ�Ԥ��ߤ���������ˡ����ܤθ����äƤ���������ʤ�Ȥ������Ǥ��ʤ���Τ���

��Ϣ:

- ���ޥ����륹���ۤ˥ޥ����ߴط��Ԥ���Ϳ���Ƥ����ǽ��, 2007ǯ6��1��������

- ñ������ȳ���ʤ饦���륹���Ʊ���ܹԤ��ʤ��ȥ������ƥ��Х����������, 2008ǯ5��5��������

- Winny������Ǻ�Ԥ����䤪���Ȥ������Ȥ��Ҳ�˻Ĥ����Һ�, 2006ǯ12��12��������

*1 �����������Ȥ��Ф����ͤ�10�ΤȤ���ɬ������ե��������Τ�10�ͤ��Ϥä����Ȥ��̣���ʤ����ե������Ⱦʬ���Ĥ�20�ͤ��Ϥä������Ǥ⤳���ͤ�10�Ȥʤ뤷���ե��������Τ�5�ͤ��Ϥ�ե������Ⱦʬ��10�ͤ��Ϥä��Ȥ��ˤ⤳���ͤ�10�Ȥʤ롣

*2 �����ɬ�����⡢Winny�ͥåȥ���������ե����뤬1�Ĥ�ʤ����Ȥ��̣����櫓�ǤϤʤ�����¬�ν��®�٤���夵����д�¬����Ƥ�����ǽ���ϻĤ롣�ºݡ��ǽ�˴�¬���������ǡ��ﻲ���̤��ͤ���6�Ρ��ɤ˶�ͭ���줿�Τ����������ͤˤʤäƤ������Ȥ���⡢��¬�Ǥ��ʤ���礬���뤳�Ȥ��狼�롣

*3 Ʊ����ˡ��2008ǯ5��ޤǤΥǡ����Ǻƽ��פ����ǡ�����

*4 ���Τˤϡ�������������24���ְ����ȯ�Ԥ��줿���ΥΡ��ɤ���Υ�������¬���줿��

*5 �ݡ���0�Ρ��ɤΥ��饹����ɤϡ����Υ�������Ǥϴ�¬���Ƥ��ʤ���

*6 �����ͤ���2�פΥΡ��ɤ�¿�������뤬������ϡ�ή�Хե����뤬��vol.2�פʤɤΤ褦��ʣ�����åȤ�ή�Ф��뤿��Ǥ��롣5�ĥ��åȤ�ή�Ф��륿���פǤ���С�ή�и��Ρ��ɤǤ⤳���ͤ���5�פȤʤ뤳�Ȥ⤢�롣

*7 IP���ɥ쥹���Ѥ��ʤ����֤Τ�����13�Ĥ�ή�Хե�����Υ������������Ƥ����Ȥ�����̣�Ǥ��ꡢ�ºݤˤϤ�ä�¿�����äƤ������Ȥ�ͤ����롣